Способы. Где писать о смерти близких в сети

В своем аккаунте. Написать пост в память о человеке. Такие посты обычно пишут, чтобы поделиться эмоциями или сообщить о смерти человека. Непосредственно после получения сообщения о смерти или на какую-либо важную дату. Обычно такие посты содержат воспоминания или прямое обращение к покойному. “Зачем ты нас покинул”, “Как же мы без тебя”.

На странице человека. Законсервировать профиль умершего в соцсети, удалить или оставить? Это решение принимают родные и близкие.

Зачем оставлять открытым профиль усопшего? Некоторые так поступают, потому что для них это место общения, где можно обмениваться воспоминаниями об ушедшем из жизни человеке, рассказывать о нем новые детали, выкладывать фото, письма, биографические данные и т.д.

Раньше родственники могли законсервировать профиль, скрыв его от посторонних или удалив. Сейчас к нему можно добавить памятную плашку, установить траурную ленту или рамку, а аватар сделать в черно-белом стиле и т.д.

Можно сделать памятный статус, установив надпись «Светлая память» рядом с именем бывшего владельца аккаунта. Или назначить хранителя при жизни. Тогда в профиле усопшего можно будет общаться с друзьями и знакомыми усопшего, принимать их поздравления к памятным датам, отвечать на письма и совершать другие действия.

Создать отдельную группу. В память об умершем родственники могут пригласить в группу его друзей, коллег, братьев, сестер и всех, кто его знал.

Они будут высказываться так, как им захочется, переписываться, обмениваться разной информацией, вспоминать в дни рождения и другие важные даты. А также размещать фотографии, ролики, запись голоса, имя и годы жизни, важные события и разные воспоминания.

Создать дневник воспоминаний или страницу памяти. «Дневники воспоминаний» — это аналог альбома или дневника, который можно наполнять информацией об умершем. Это отдельный сервис, который не является частью социальных сетей. Дневник создается родными и близкими после смерти человека.

По приглашению владельца страницы другие люди могут поделиться воспоминаниями. Делается это для того, чтобы сохранить живыми воспоминания о человеке. Близким обычно есть что рассказать, а также приятно прочитать воспоминания других. “А помнишь, как мы с ним однажды…”, “Он значил для меня очень много”, — эти слова хочется сохранить. Хоть человека уже нет с нами, но воспоминания о нем останутся, если об этом позаботиться. Некоторые случаи, рассказанные близкими, родственники и друзья покойного узнают, только прочитав их на странице Дневника Воспоминаний.

Инструкция удаления аккаунта пошагово

Иногда ситуация ухудшается настолько, что удаление аккаунта является единственным вариантом.

Для этого нужно сделать следующее:

- Зайти в настройки Android-смартфона.

- Выбрать пункт «Аккаунты» или «Учётные записи» (может отличаться от зависимости от модели и прошивки).

- Затем — «Пользователи и аккаунты».

- В открывшемся разделе нужно выбрать подходящий аккаунт и удалить его.

Отметим, что при наличии только одной учётной записи Google на смартфоне, система потребует дополнительного ввода PIN-кода, пользовательского пароля или графического ключа. А чтобы в дальнейшем не возникало проблем с аккаунтами Google, нужно не забывать о безопасности, ставить надёжные пароли и не выкладывать личные данные в общий доступ.

https://youtube.com/watch?v=ueUXQ2b9SFc

Установите экран блокировки:

Да, блокировочный экран Android не выглядит серьёзной преградой – но даже он может предоставить некоторую защиту от случайных атак.Он предоставляет вам несколько возможностей разблокировки – паттерн, пин-код, пароль и Face Unlock, по крайней мере у стоковых Android-аппаратов. Из перечисленных методов наибольшей безопасностью обладает пароль. Пин-код технически более хаотичен, чем паттерн (по крайней мере, в теории). Однако паттерн, хотя и выглядит забавно, делает вас уязвимым для атак на него – которые, по подсчётам аналитиков, в идеальных условиях работают в 68 процентах случаев.Но какой бы метод защиты вы не выбрали – это всё равно лучше, чем никакой защиты вообще, и простой пароль может отразить большинство казуальных атак. Поверьте, это стоит одной секунды неудобства 50 раз в день.

2. Установите Антивирус (Anti—Malware программу)

Также как и на Windows-машинах, какая-либо антивирусная программа в системе вам очень пригодится. Существует большое количество Anti-Malware программ, многие из которых бесплатны. Хорошие рекомендации заслужили Lookout, AVG и Avast. Они способны отслеживать вредоносный код, проверять устанавливаемые приложения по базе известных угроз и в целом следить за безопасной работой вашего телефона.

Суть функции: как это работает

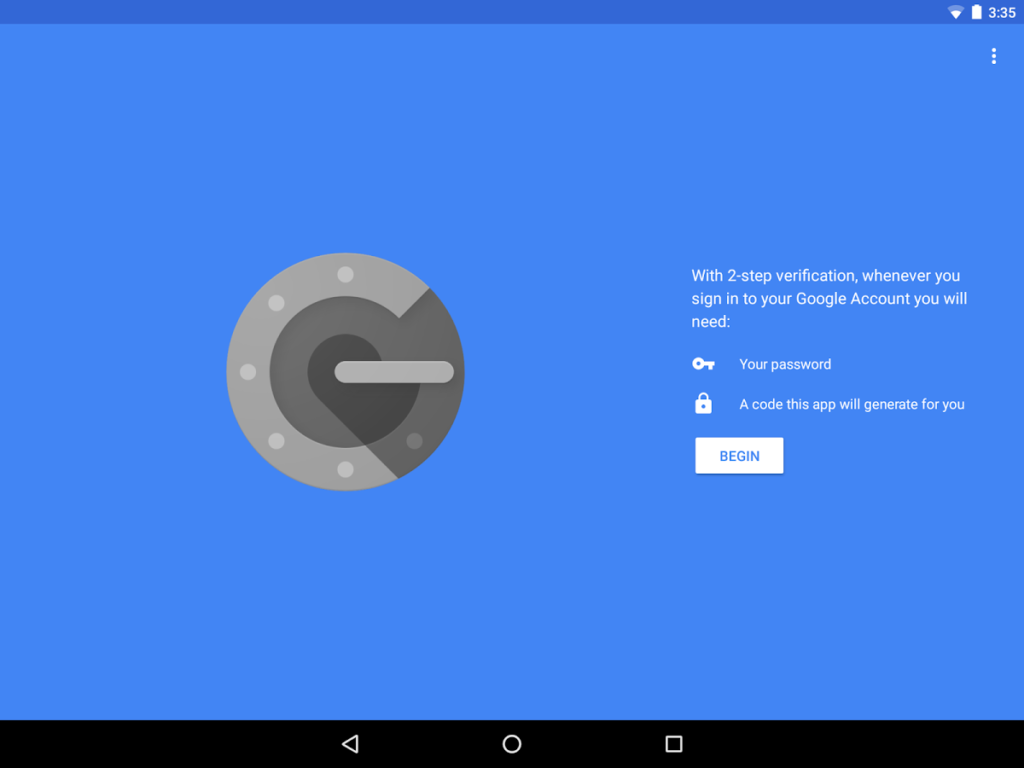

Смысл данной функции заключается в усилении мер безопасности. Если пользователь входит с нового устройства в свой аккаунт, он должен не только указать код из СМС – сообщения, но и уникальный ПИН код – идентификатор. Такой код присваивается каждому пользователю при подключении этой функции.

Такая двухступенчатая система позволяет снизить вероятность взлома аккаунта злоумышленниками и считается значительно более надежной, чем проверка по одному СМС – сообщению.

При активации данной функции пользователь создает уникальный код доступа, с помощью которого он сможет получить доступ к своей странице в приложении. Включение проверки при входе в аккаунт позволит уменьшить риск взлома злоумышленниками. Если при взломе аккаунта они каким – то образом смогут обойти подтверждение по СМС – сообщению, то подобрать уникальный 6 – ти значный код, который ввел пользователь, у хакеров не получится. Двухступенчатая проверка – это залог безопасности личных данных пользователя.

Важно – если пользователь не заходил в аккаунт неделю, то программа потребует ввести ПИН – код

Установить надежный пароль

Сколько ни предупреждают производители гаджетов и разработчики ПО, но большинство пользователей крайне беспечны в этом вопросе. Типичные пароли: «1234», год рождения или кличка любимой черепашки — и вот уже заработанные потом и кровью денежки утекли в карман хакера, а юзер остался с носом.

Надежность паролей достигается использованием не только сочетания латинских и русских букв, но и цифр, спецсимволов, сменой регистра. Код, содержащий не менее 8, а лучше 12 символов, взломать невозможно, если он имеет такой вид: «DkG#n1*7М<рЙ». Запомнить его тоже невозможно, но и хранить в самом смартфоне – огромная глупость.

Тут может сработать хороший генератор паролей. Главное – доступ к разным сервисам и самому телефону должны отличаться. Лучше всего применить старый испытанный способ – записать логины, пароли, явки и адреса на бумаге и не бросать их где попало.

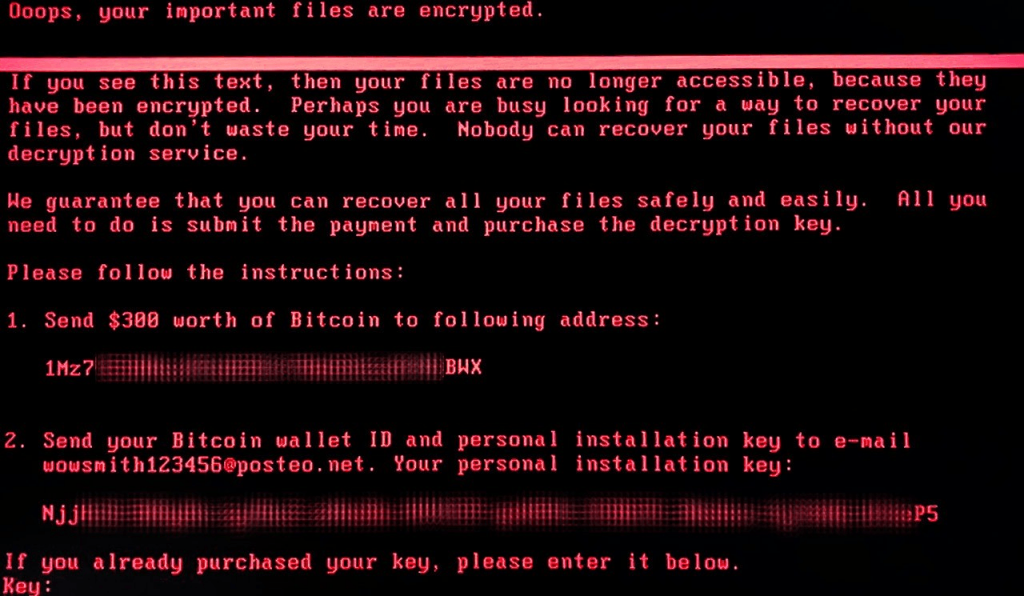

Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr .

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Экран пораженного вирусом NotPetya компьютера

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm , состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу , что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

Ущерб: Вирус затронул компании и госорганы Европы, США, Австралии, России, Украины, Индии, Китая. Среди пострадавших — российские компании «Роснефть» и «Башнефть», международные корпорации Merck, Maersk, TNT Express, Saint-Gobain, Mondelez, Reckitt Benckiser. На Украине пострадало более 300 компаний, включая «Запорожьеоблэнерго», «Днепроэнерго», Киевский метрополитен, украинские мобильные операторы «Киевстар», LifeCell и «Укртелеком», магазин «Ашан», Приватбанк, аэропорт Борисполь. 10% памяти всех компьютеров в стране оказалось стерто. Общая сумма ущерба от деятельности хакеров составила более $10 млрд .

Рекомендации

Чтобы предупредить хищение телефона, соблюдайте элементарные меры безопасности:

на публике пользуйтесь им осторожно. Не держите аппарат на виду, в людных местах, где его легко украсть;

если у вас есть аккаунт MobileMe и iPhone, используйте функцию Find my iPhone (такая же функция есть и для iPad);

владельцы телефонов Nokia Series 60 (напр. E61, 6620) могут активировать функцию удаленного контроля, позволяющую блокировать девайс путем отправки на него смс

Если ваша модель не поддерживает такую опцию, то вам поможет приложение Theft Aware;

если вы находитесь в Великобритании, перейдите на бесплатный сервис ImMobilise, позволяющий зарегистрировать устройство по вашим контактным данным. Если произойдет утеря или кража, полиция получит доступ к информации по IMEI.

E61, 6620) могут активировать функцию удаленного контроля, позволяющую блокировать девайс путем отправки на него смс. Если ваша модель не поддерживает такую опцию, то вам поможет приложение Theft Aware;

если вы находитесь в Великобритании, перейдите на бесплатный сервис ImMobilise, позволяющий зарегистрировать устройство по вашим контактным данным. Если произойдет утеря или кража, полиция получит доступ к информации по IMEI.

Если гаджет украли, или вы его потеряли, операторы мобильной связи не всегда могут вам помочь, поскольку они могут предполагать, что вы вор. Но доказать, что вы хозяин, необходимо. Сообщите:

как часто вы пользуетесь телефоном;

- как вы оплачиваете услуги;

- информацию о телефоне и номере;

- иные сведения, которые может знать только владелец и оператор связи.

По всем вопросам об алгоритме действий при краже гаджета вы можете обратиться к нашим опытным специалистам через сайт или по телефону.

Как предотвратить проникновение хакеров в ваш телефон

Есть несколько действий, которые вы можете предпринять, чтобы защитить свой смартфон и любую личную информацию, хранящуюся на нем, от хакеров. Вот что вы можете сделать:

- Заблокируйте свой смартфон. Создайте надежный пароль для блокировки экрана вашего устройства. Если в вашем телефоне есть такие функции, как Touch ID или Face ID, настройте и его.

- Не включайте мобильную передачу данных или Wi-Fi, если они вам не нужны. Это может предотвратить использование ваших данных вредоносными программами.

- Отключайте точку доступа в людных местах. Это упрощает хакеру доступ к вашему устройству, когда оно включено. И если вы используете эту функцию, убедитесь, что у вас установлен надежный пароль.

- Время от времени проверяйте список приложений, установленных на вашем смартфоне. Если вы заметили какие-либо подозрительные приложения, немедленно удалите их.

- Никогда не переходите по подозрительным ссылкам. Если вы получили странное текстовое сообщение от друга, в котором вам предлагается щелкнуть ссылку, чтобы открыть какой-то случайный сайт, подумайте дважды, прежде чем сделать это. Могут быть замаскированные вредоносные программы.

- Убедитесь, что ваше устройство и установленные на нем приложения обновлены.

- Не делайте джейлбрейк своего телефона. Это может увеличить вероятность взлома вашего смартфона в будущем.

- Используйте двухфакторную аутентификацию . Дополнительный уровень безопасности для ваших приложений гарантирует, что вы единственный, кто может получить к ним доступ.

Конечно, установка антивируса – всегда хороший вариант. Но его использование и памятные советы, упомянутые выше, могут дать вашему iPhone или Android-устройству еще большую защиту от хакеров.

Что делать, если взломали устройство на Android

Если появились подозрения, что ваш смартфон на ОС Android взломан, примите следующие меры:

- Проверьте баланс и недавние платежи в электронных платежных системах и на банковских счетах. Заблокируйте интернет-банкинг при появлении подозрительных транзакций, а также свяжитесь с представителями банка или ЭПС.

- Проверьте мобильный трафик («Настройки» > «Сеть и Интернет» > «Передача данных» > «Мобильный Интернет» > «Мобильный трафик»).

- Посмотрите на расход энергии приложениями и удалите подозрительное программное обеспечение.

- Сделайте резервную копию данных.

- Сбросьте настройки смартфона до заводских установок, стерев всю информацию.

- Восстановите важные данные из резерва (подробную инструкцию мы давали здесь), установите и настройте нужные приложения.

Путь для сброса данных в смартфоне на Android (может отличаться в зависимости от устройства)

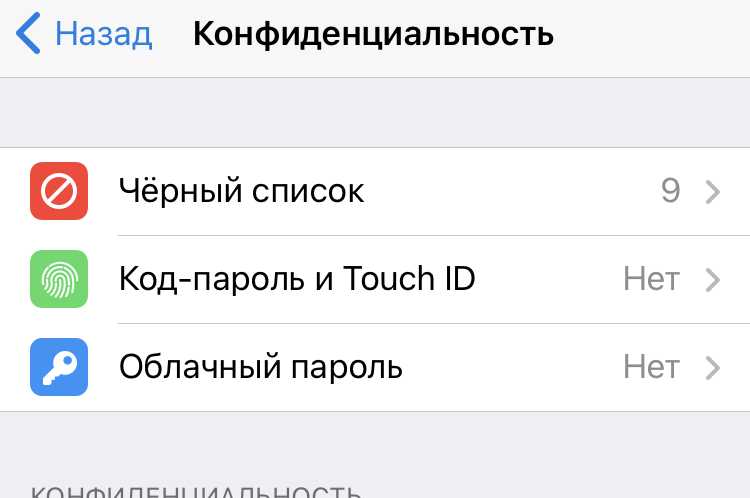

Как защитить Telegram

1. Включите двухфакторную аутентификацию и код-пароль.

«Настройки» → «Конфиденциальность» → «Облачный пароль» → «Установить пароль». Затем вернитесь и выберите «Код-пароль и Touch ID».

2. Не переходите по подозрительным ссылкам и не сообщайте личные данные в чатах.

Даже если это кто-то знакомый. Если вам пишут якобы администраторы Telegram, у профиля должна стоять голубая галочка верификации.

3. Отправляйте личные данные и пароли только в приватных чатах.

Выберите нужный контакт, нажмите. Затем нажмите на профиль, выберите «Еще» → «Начать секретный чат».

4. Не забывайте разлогиниться на компьютере или ноутбуке.

Каждый раз, когда вы заканчиваете работать за личным или, тем более, рабочим компьютером, выходите из своего аккаунта в Telegram. Помните, что любой может получить к нему доступ.

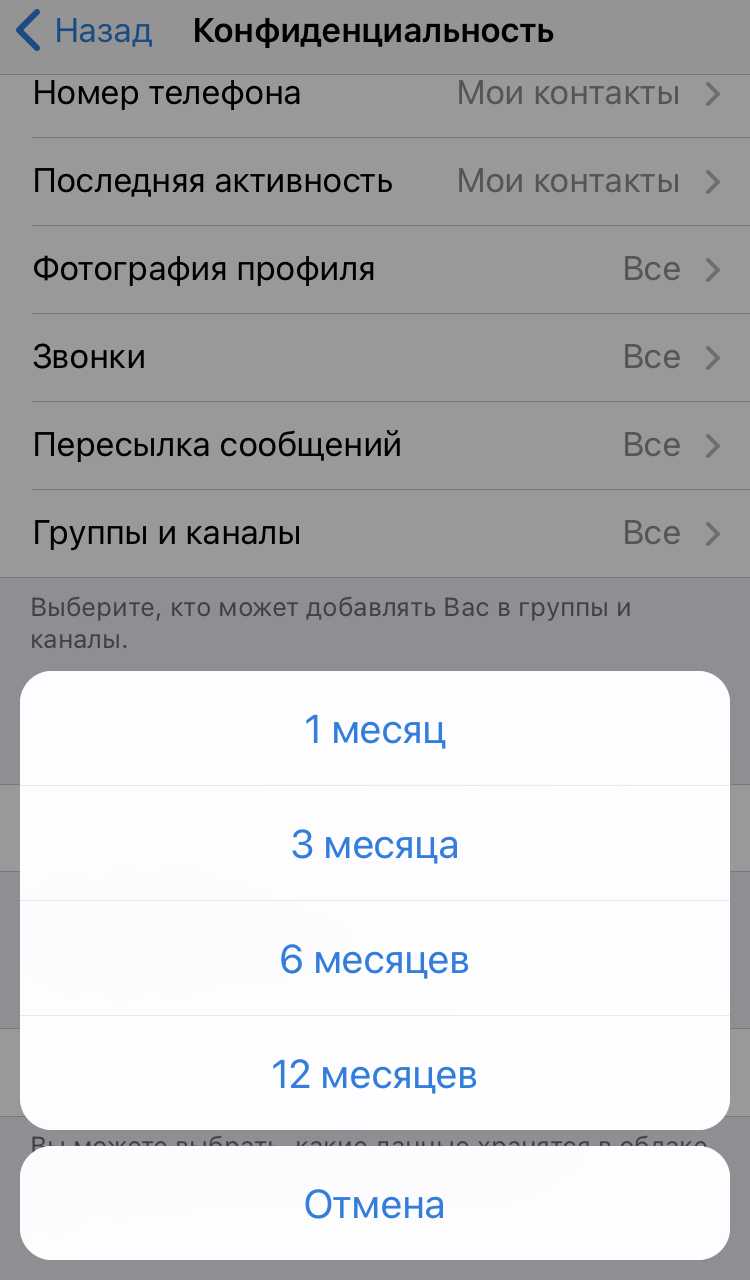

5. Настройте автоудаление данных.

Если вы давно не заходите в Telegram, можно настроить автоматическое удаление всех данных через определенное время. «Настройки» → «Конфиденциальность» → «Если не захожу» → выберите нужный период.

Метод 01: mSpy — Как удаленно взломать чужие фотографии телефона с помощью шпионского приложения

Прежде всего, давайте посмотрим на шпион приложение.

Это тот инструмент, который вы можете использовать для шпионить за чьим-то телефоном и иметь доступ к содержимому телефона с телефона или ПК. Используя шпионское приложение для телефона, мы можем легко взломать чей-то телефон удаленно без ведома

Чтобы удаленно взломать чьи-то фотографии с мобильного телефона с наилучшим результатом, давайте попробуем лучшее шпионское приложение — mSpy.

Являясь ведущей иконой в индустрии телефонного шпионажа, mSpy завоевывает сердца родителей, работодателей и семейных пар своими выдающимися способностями. Он покажет вам все, что вы хотите видеть на телефоне жертвы.

1. Взломать галерею

Все фото и видео на телефоне доступны для просмотра тебе. Вам доступны скриншоты, записи, видео приложений, фотографии приложений, мемы и т. Д.

3. Отслеживайте местоположение телефона.

Как только mSpy приступит к взлому телефона, он никогда не прекращайте отслеживать местоположение телефона даже если GPS or Find My iPhone выключен.

Чтобы сообщить вам местонахождение целевого телефона, mSpy будет постоянно обновлять геолокацию на панели управления. Ты можешь отслеживать своего сына / дочь / парня / девушку на вашем телефоне удаленно фактически не преследуя.

Если вы хотите узнать что ваш ребенок ищет в Google, mSpy вам поможет. Уменьшая каждое нажатие клавиши и страница просмотра, mSpy показывает, какие веб-сайты он / она просматривает.

Теперь, когда вы знаете, что mSpy может помочь вам полностью взломать чей-то телефон и предоставить вам полный доступ к содержимому телефона. Ознакомьтесь с другими функциями этого шпионского приложения.

- Режим невидимости : mSpy — это невидимый, необнаружимыйи неприкасаемый на телефоне жертвы. Никогда не стоит беспокоиться о том, что жертва поймает вас.

- Панель управления : По умолчанию mSpy предлагает вам веб-сайт для мониторинга целевого телефона. Также для мобильного мониторинга выпускает mSpy мобильное приложение как в Google Play, так и в App Store.

- Совместимость : Независимо от того, использует ли он iPhone or Телефон на Андроиде, mSpy охватывает обе операционные системы.

- И т.д.

Чтобы узнать больше, посетите mSpy Официальный.

Как использовать mSpy для взлома чужих фотографий на телефоне

Шаг 1

Чтобы использовать mSpy, нажмите кнопку ниже и зарегистрируйтесь в нем. Создайте учетную запись, выберите целевой телефон и подпишитесь на шпионский план.

Шаг 2

После вашей подписки mSpy отправит вам электронное письмо с некоторыми вложениями. Откройте письмо и запустить мастер установки из вложений. Завершите настройку mSpy и загрузите его на целевой телефон удаленно.

Шаг 3

Когда загрузка и установка будут завершены, войдите в Панель управления MSPY где вы можете найти ссылку из электронного письма. Или вы можете загрузить мобильное приложение на свой iPhone или телефон Android.

Выберите Фото на панели управления, чтобы увидеть, какие фотографии есть на целевом телефоне.

Правила информационной безопасности в Сети

Согласно статистике, более 124 миллиона россиян, то есть около 85% населения страны, пользуются интернетом. Многие настолько привыкли общаться, работать, учиться, смотреть видео и слушать музыку онлайн, что не представляют своей повседневной жизни без интернета

Однако, находясь в сети, важно помнить о правилах безопасности

Иначе вы рискуете столкнуться с мошенниками или лишиться важной информации. Вот основные советы, которые помогут повысить уровень онлайн-грамотности:

Установите антивирусные программы. Вирус – это вредоносная программа, которая проникает на ваш компьютер, ноутбук или смартфон различными способами. Она способна не только помешать работе, например, сделать недоступной часть постоянной памяти, но и похитить конфиденциальную информацию: логины, пароли, банковские реквизиты. Для защиты от вирусов существуют антивирусы

Важно не просто пользоваться ими, но и периодически обновлять их базы данных, ведь создатели вредоносных программ то и дело запускают в интернет свои новые разработки.

Используйте сложные логины и пароли. Логин в виде имени, фамилии и пароль типа 1234 или QWERTY – не лучшая идея

Если кто-то всерьез решит похитить вашу конфиденциальную информацию, он расколет такую «защиту» в два счета. Хороший логин и пароль – это сложная комбинация, в которой используются заглавные и строчные буквы, цифры и символы. Лучше задействовать специальные программы, которые генерируют их, запоминают и надежно хранят. И желательно пользоваться разными сочетаниями логинов и паролей для разных сайтов.

Разлогинивайтесь на чужих устройствах. Воспользовались чужим компьютером? После этого недостаточно просто закрыть страницу, на которую вы заходили. Не забывайте предварительно выходить из всех аккаунтов, соцсетей и мессенджеров на устройстве. В противном случае человек, который сядет за этот компьютер после вас, получит возможность войти в вашу учетную запись и сделать с ней все, что ему заблагорассудится.

Проверяйте безопасность соединений

Всегда обращайте внимание на то, что написано в адресной строке. Если вы видите, что адрес сайта начинается с HTTPS – все в порядке, это безопасное соединение и здесь можно вводить конфиденциальную информацию

Если же адрес начинается с HTTP – это значит, что соединение не защищено. Также слева от HTTPS должен быть значок в виде замка. Для большей уверенности в безопасности соединения можно кликнуть на него и просмотреть информацию во всплывающем окне.

Будьте внимательны к соединениям Wi-Fi. Общедоступные соединения есть, например, в кафе, торговых центрах и аэропортах. Не используйте их, если собираетесь вводить логины, пароли, либо совершать оплату услуг и товаров через интернет. Либо вообще не пользуйтесь ими ни при каких обстоятельствах и ограничьтесь обычным мобильным интернетом.

Организуйте безопасный режим для ребенка. На многих компьютерах и мобильных устройствах предусмотрен безопасный «Детский режим». Также можно настроить ограничения с помощью домашнего роутера – обычно эта функция называется «Родительский контроль». Еще один вариант – использование специальных детских расширений для браузеров. Любой из перечисленных выше вариантов сводит к минимуму вероятность того, что ребенок попадет на опасный сайт. И, конечно, заведите ему собственную учетную запись.

Создайте две почты – для работы и личную. Это не только удобно. Это еще и помогает отслеживать мошенников. Если на рабочую почту приходит письмо, в котором утверждается, что его автор учился с вами в одном классе и вы сами дали ему этот адрес – сразу ясно, что дело нечисто.

Не передавайте конфиденциальные сведения. Не пересылайте пароли, логины, паспортные данные, ПИН-коды и прочую подобную информацию в мессенджерах, чатах или по электронной почте. Не делайте этого, даже если ваш собеседник утверждает, что он – представитель службы безопасности банка. Если есть сомнения, лучше перезвоните в ваш банк или иную организацию, сотрудником которой представляется человек, и уточните информацию.

А так же:

И будет вам счастье…

Блокируем доступ

Всегда ограничивайте доступ к телефону с помощью пароля, графического ключа или биометрических данных (распознавание лица или отпечаток пальца). Последние способы самые удобные. Взглянул на телефон или приложил палец — он тебя узнал и открылся. Разблокировка по отпечатку пальцев считается более надежной, чем по лицу. В недорогих телефонах производители могут ставить простые датчики, реагирующие даже на фотографию.

Многие не любят, когда телефон очень быстро уходит в спящий режим и включает режим блокировки. В настройках можно увеличить это время. Оптимальный вариант — две минуты.Если ваш телефон не защищен, злоумышленник получит доступ ко всем личным данным, переписке с другими людьми, сможет через SMS-банкинг украсть деньги, попросить финансовой помощи у ваших знакомых и т. д. Не игнорируйте блокировку и всегда ее включайте.

Специалисты по безопасности также советуют отключить показ уведомлений на заблокированном экране. Так посторонние не смогут читать письма и сообщения, где могут быть коды для подтверждения платежей. Если покопаться в настройках телефона, вы найдете другие дополнительные параметры по безопасности. Часто они усложняют пользование смартфоном. Увы, всегда приходится балансироваться между безопасностью и удобством.

Какая информация доступна интернет-мошенникам

Ты, возможно, и не подозреваешь, сколько данных о тебе есть в интернете. Хорошо, если тебе нечего скрывать и бояться. Но есть информация, которую мошенники могут использовать против тебя.

Данные твоего браузера.

История, файлы куки, плагины представляют большой интерес для тех, кто делает рекламу. И эта информация сейчас на вес золота;

Персональные данные.

К ним относятся: имя, адрес электронной почты, ИНН, почтовый адрес, сведения о месте работы, медицинская карта и т.д. Чтобы украсть твою личность, таких данных вполне достаточно. Особенно хакерам будут интересны истории твоих покупок в онлайн-магазинах. Всё это позволит им скомпрометировать и другие твои аккаунты;

Переписка.

Все твои емэйлы, СМС, сообщения в мессенджерах долгое время хранятся на серверах. И вся твоя личная или деловая переписка – лакомый кусочек для мошенников. А получив список твоих контактов, хакеры могут рассылать фишинговые письма твоим знакомым. Распространённый случай, когда начинают просить перевести деньги;

Прослушка.

Если ты проводишь видеоконференции, то не можешь быть полностью уверена, что тебя никто не подслушивает.

Безопасность детей в интернете: правила поведения

Случалось ли такое, когда ты недавно прослушала песню, рассказала друзьям о покупке или, казалось бы, просто подумала о чём-то, как это тут же смотрит на тебя с рекламы на сайтах?

Хакеры постоянно совершенствуют свои технологии, и особенно активно нападают на тех, кто подключается к общественным Wi-Fi сетям.

Шифрование и двухфакторная аутентификация

Шифруйте все локальные данные и защитите свои данные в облаке с помощью двухфакторной аутентификации в ваших учетных записях.

В Android 7.0 Nougat и более новых версиях внедрили систему шифрования, которая имеет отличия от того, что было в Android-смартфонах ранее. Теперь каждый файл шифруется отдельно.

Также все аккаунты должны иметь надежный пароль и двухфакторную аутентификацию, если есть возможность привязать аутентификатор или SMS-оповещение.

Не используйте один и тот же пароль на нескольких сайтах. Но чтобы не забывать пароли используйте используйте диспетчер паролей (Smart Lock).

Как убрать автосохранение на Андроиде

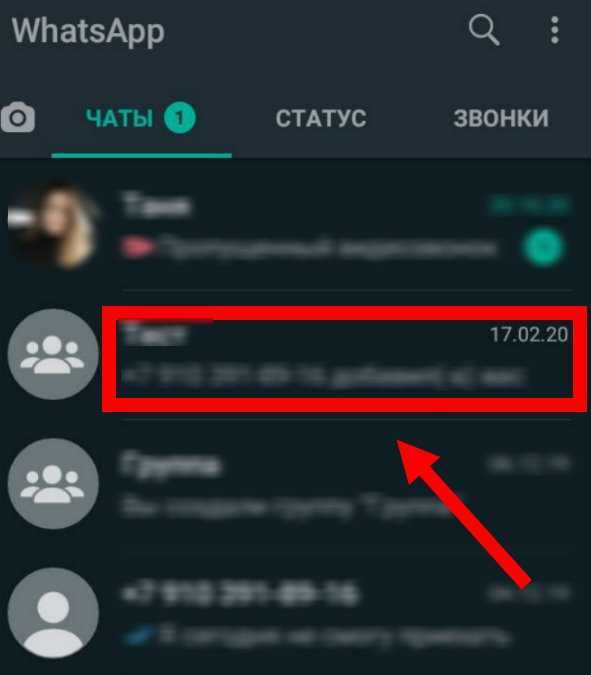

У многих возникает желание отключить автозагрузку фото и видео в Ватсапе – особенно это касается пользователей, много общающихся в мессенджере. Если вам постоянно присылают изображения или ролики – в чатах и группах – можно представить, как быстро захламляется галерея смартфона!

Это можно остановить. Если вы действительно не хотите видеть картинки и видео, можно отключить опцию автосохранения, причем полностью или выборочно. Об этом расскажем подробно – следующие инструкции пригодятся пользователям смартфонов, работающих на ОС Андроид.

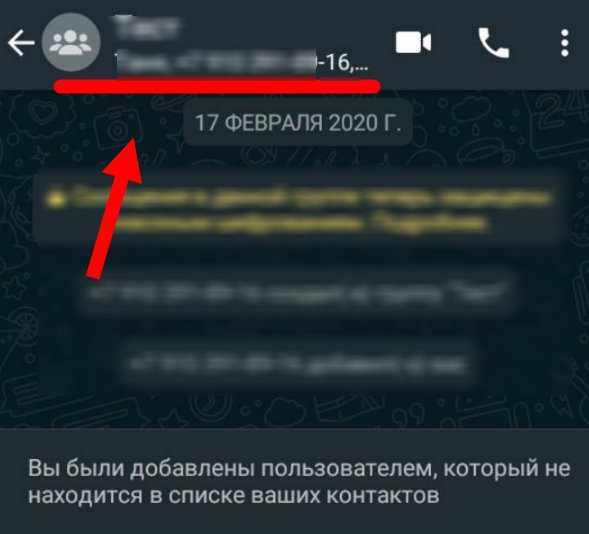

Сначала попробуем отключить автоматическое сохранение фото в Вотсапе для отдельного диалога или группы:

- Откройте мессенджер и найдите нужный чат/ группу;

- Нажмите на три точки наверху справа;

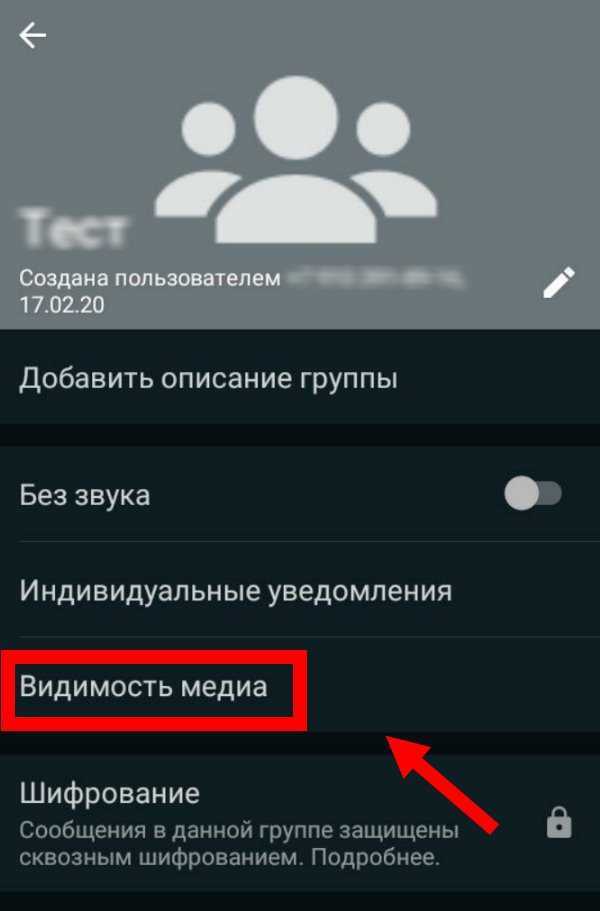

Перейдите к разделу «Данные группы» или «Просмотр контакта»;

Или кликните по имени/ названию на верхней панели чата;

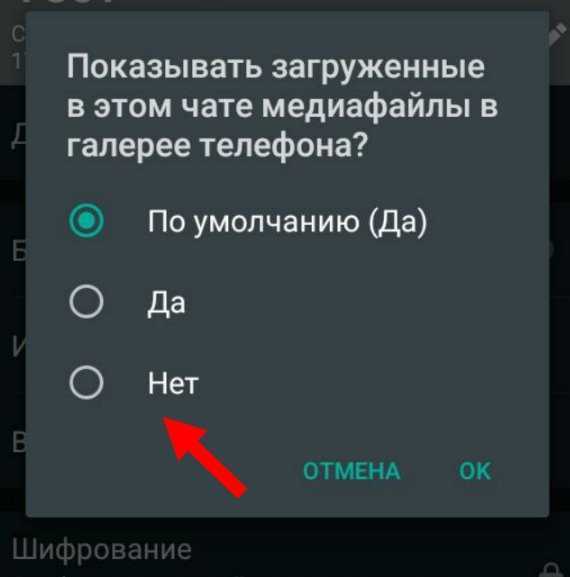

Найдите иконку «Видимость медиа» и переведите тумблер в неактивное положение.

Здесь вы узнаете можно ли и как настроить автоматическое удаление сообщений.

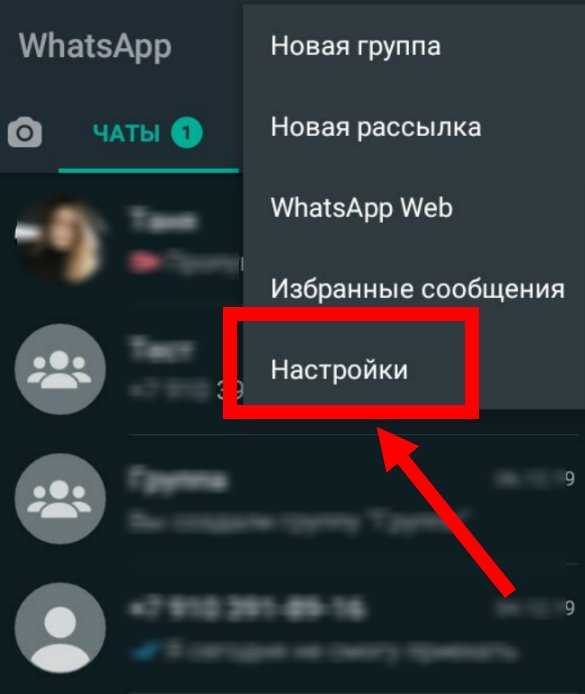

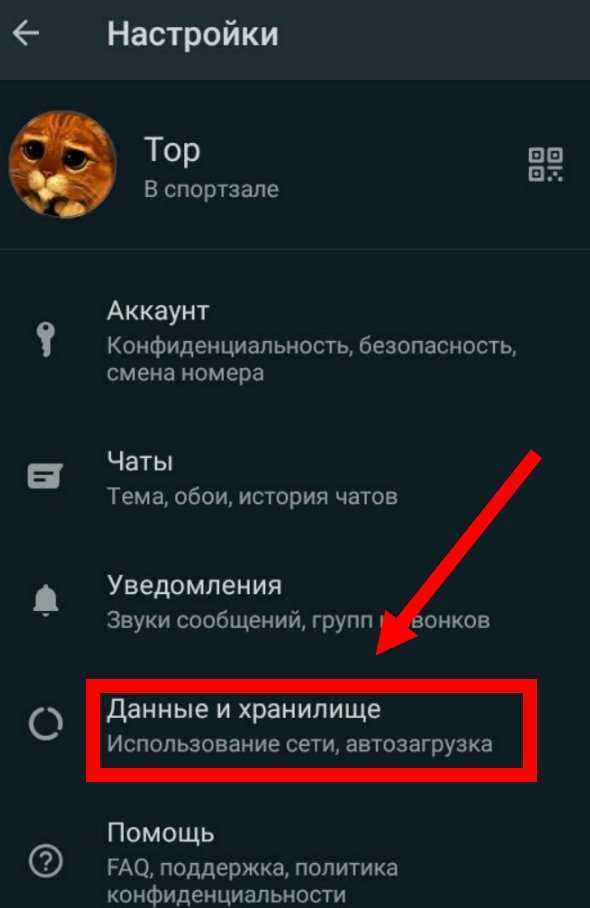

Следуем дальше – вы можете отрегулировать настройку автосохранения таким образом, чтобы действие опции распространялось на все чаты мессенджера:

Откройте приложение и кликните по трем точкам справа наверху;

Перейдите к настройкам и откройте «Данные и хранилище», а так же в разделе «Чаты» здесь можно отключить Видимость для всех;

Найдите опцию «Автозагрузка медиа» и выберите значение «Отключить» или переведите тумблер в позицию «Выключено».

Обратите внимание, настройка видимости включена по умолчанию и применяется только к новым файлам, которые будут добавлены после того, как вы решили выключить или включить автосохранение. Старых медиафайлов это не касается. Смогли разобраться, как отключить автозагрузку в Ватсапе на Андроиде штатными средствами? Удобная функция – чтобы воспользоваться, не забудьте обновить приложение до последней версии

Смогли разобраться, как отключить автозагрузку в Ватсапе на Андроиде штатными средствами? Удобная функция – чтобы воспользоваться, не забудьте обновить приложение до последней версии.

Есть еще одна небольшая хитрость, позволяющая полностью скрыть файлы в галерее устройства. Вы можете создать специальный документ, который запретит загрузку ненужных данных и отключит автосохранение.

- Откройте Гугл Плей Маркет и скачайте любой файловый менеджер – найти подходящее ПО можно по одноименному запросу;

- После установки запустите файловый менеджер и найдите папку «Images»;

- Перейдите к внутренней директории «WhatsApp Images»;

- Нажмите на кнопку создания документа и создайте файл с именем «.nomedia»;

- Сохраните документ. Готово!

Обратите внимание – файл «.nomedia» не удаляет снимки и видеоролики. Это исключительно настройки видимости, позволяющие отключить автозагрузку файлов в WhatsApp. Все данные будут лежать в папке, но останутся скрытыми от глаз пользователя

Если вы захотите посмотреть на фото и видео, просто откройте файловый менеджер и удалите документ «.nomedia». Узнайте, а сохраняются ли видеозвонки и если Да, то где?

Все данные будут лежать в папке, но останутся скрытыми от глаз пользователя. Если вы захотите посмотреть на фото и видео, просто откройте файловый менеджер и удалите документ «.nomedia». Узнайте, а сохраняются ли видеозвонки и если Да, то где?

Вымогательство эфемерной материи

Биткойн.

Многие наверняка обратили внимание на то, почему сумма выкупа запрашивается именно в биткойнах. Юрист Мария Антонова поясняет: во многих странах его статус не определен. В России, конечно, с этого года вступил в силу закон о цифровых активах, но в нем содержится только определение того, что такое цифровая валюта

Расплачиваться за товары и услуги таким образом нельзя

В России, конечно, с этого года вступил в силу закон о цифровых активах, но в нем содержится только определение того, что такое цифровая валюта. Расплачиваться за товары и услуги таким образом нельзя.

— Именно из-за неопределенного статуса цифровых денег сложно организовать уголовное разбирательство, — поясняет Антонова. — Многими государствами биткойн не признается ни как имущество, ни как деньги. Таким образом, получается, что вымогается нечто эфемерное, несуществующее. В этой ситуации говорить о преступлении не приходится.

Кандидат психологических наук Алена Волина советует: если вы получили письмо с угрозами, вымогательством и предложением немедленно, перейдя по ссылке, заплатить выкуп, не спешите что-либо предпринимать.

Шифровка не работает

— Говорят, мессенджеры (Telegram, WhatsApp, Viber) шифруют информацию, и в отличие от СМС и электронной почты они безопаснее. Это так?

— Этого никто не может знать доподлинно. Это же маркетинг. Простой пример: знаете, как пользователи Googl поняли, что почта «читает» содержимое их писем? Она просто предлагала им рекламу того, о чем шел разговор в письме! Аналогично устроены все другие сервисы: конечно, читают не живые люди, а искусственный интеллект с лингвистическим анализом. А современные операционные системы вроде Windows–10 в изначальной поставке имеют встроенного шпиона, который все ваши (!) нажатия клавиш отправляет в Microsoft.

— Многие выкладывают в соцсетях фото детей, отмечают свое местонахождение — насколько это безопасно?

— В нашей семье был такой опыт — у жены похитили сына. Все, кому не лень, тогда объясняли: он выкладывал о себе все в соцсетях. И хотя оказалось, что это было не так, а ребенка украли по наводке, мы к информации о детях в цифровом пространстве относимся крайне нервно и дочерям подобного не позволяем. Если в Сети можно посмотреть, как выглядят наши дети, — это значит, что потом их можно будет узнать на улице…

— В соцсетях каждый день появляются новые тесты: каким вы будете в старости, какая вы собака и т. д. При этом для получения результата нужно предоставить доступ к данным профиля. Это безопасно?

— Не обольщайтесь: выкачать данные профиля человека можно внешними программами. Опасность тестов, на мой взгляд, в другом. Их прохождение — массовая дрессировка людей, натаскивание их на выполнение чего–то по команде. Механизм прост: большинству людей не хватает внимания к себе, а тут из компьютера говорят, что вы талантливый кулинар или похожи на известную актрису. Приятно! Какое ты животное, в какой стране ты жил в прошлой жизни — миллион идиотских результатов, которыми все делятся с друзьями.

Такой же смысл несут флешмобы: облей себя водой или напиши, как тебя изнасиловали. Ими из заданных «центров» тренируют бездумное массовое поведение, как у леммингов. Мне говорят — я делаю: ведь все побежали, и я побежал. Тот, кто собирает массовые данные, ставит пометку: эти персонажи склонны вестись на массовые действия. Работа такая же, по сути, как в «группах смерти», которые далеко не самое страшное, что сейчас есть в Сети. Натренированным массам людей можно подкидывать тесты посложнее, и они охотно их выполнят…

На бумаге BLE выглядит хорошо, а как на практике?

Это хороший вопрос с точки зрения безопасности. Дело в том, что BLE — это просто протокол. Изготовители должны безопасно внедрить BLE в своё устройство. Известно, что даже самый сильный криптографический протокол не будет работать, если генератор случайных чисел не является «достаточно случайным». То же самое относится и к BLE. Таким образом, можно сказать, что безопасность BLE лежит в руках его исполнителей.

В то время как все устройства Bluetooth с низким энергопотреблением были разработаны с основной целью улучшения взаимодействия с пользователем, безопасность заняла последнее место во время процесса?

Давайте посмотрим на три основные уязвимости, которым BLE могут подвергать своих пользователей:

- Подслушивание: как следует из названия, подслушивание относится к стороннему устройству, прослушивающему данные, которыми обмениваются два сопряжённых устройства. Соединение между двумя сопряжёнными устройствами означает цепочку доверия. Цепь разрывается при удалении одного из устройств. Злоумышленник может использовать номер устройства для доступа к другим Bluetooth-устройствам. Даже если ключи шифрования/расшифровки должны были быть удалены, атакующий может офлайн брутфорсить ПИН, используя Bluetooth Sniffer (на основе идентификатора устройства). Как только PIN-код будет получен, устройство может быть легко взломано.

- Атаки «человек посередине» (MITM). Атаки «человек посередине» включают стороннее устройство, имитирующее законное устройство, обманывая два легитимных устройства, заставляя их поверить в то, что они связаны друг с другом, когда на самом деле законные устройства подключены к имитатору (посреднику). Этот тип атаки позволяет злоумышленнику/имитатору получить доступ ко всем данным, которыми обмениваются устройства, а также манипулировать данными, удаляя или изменяя их, прежде чем они достигнут соответствующего устройства.

- Отказ в обслуживании и Fuzzing атака. Поскольку большинство беспроводных устройств в наши дни работают на встроенных аккумуляторных батареях, эти устройства подвержены риску атак типа «отказ в обслуживании» (DoS). DoS-атаки подвергают систему частым сбоям, приводящим к полному истощению её батареи. Fuzzing атаки также приводят к сбою систем, поскольку злоумышленник может отправлять искажённые или нестандартные данные на радиомодуль устройства Bluetooth и проверять его реакцию, что в конечном итоге может сбить с толку устройство.

Итак, резюмируя, по своей задумке BLE это упрощённая версия Bluetooth, которая всегда не меняет каналы (частоты), что облегчает сниффинг и атаку человек-посередине. BLE не имеет встроенного протокола обеспечения безопасности. Реализация безопасности BLE возложена на производителей конечных устройств, которые не всегда подходят к этому добросовестно. По этой причине многие BLE устройства можно легко обнаружить практически в любое время их работы. При этом зачастую они не содержат каких-либо механизмов для ограничения чтения и даже записи на них, то есть открыты для подключения и модификации кому угодно.