Как защитить аккаунт в Facebook

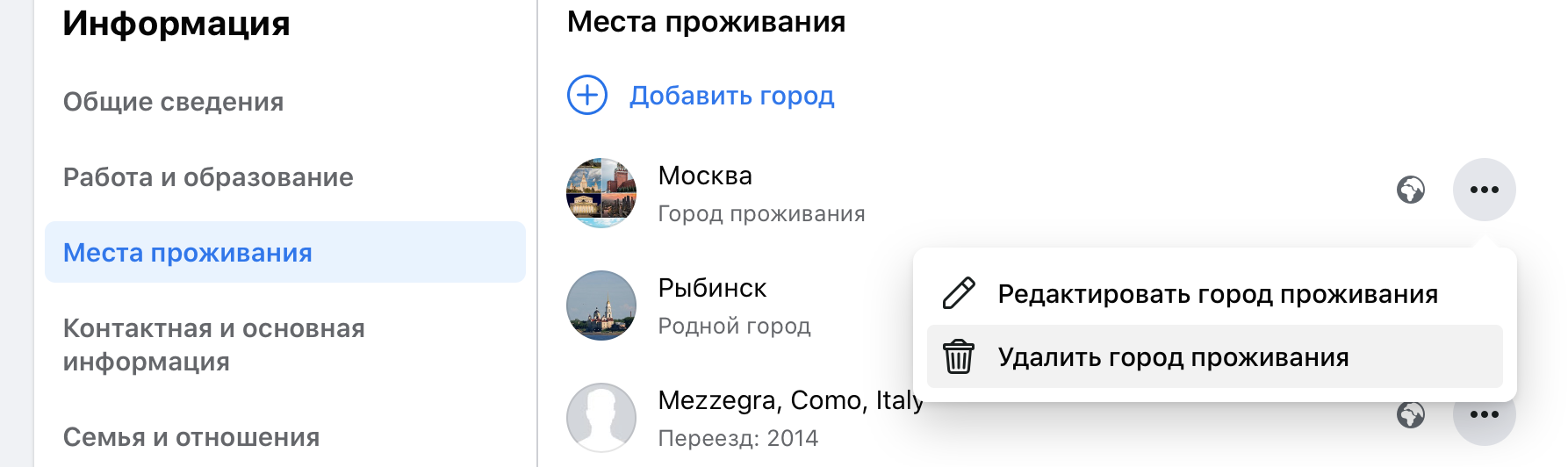

1. Удалите личную информацию.

В Facebook могут быть видны ваш возраст, места работы и проживания, семейный статус, сведения о родственниках и даже все места, в которых вы побывали. Если вы не хотите, чтобы эту информацию использовали сторонние компании и сервисы, лучше удалить ее со страницы.

На компьютере/ноутбуке:

«Информация» → выберите нужный раздел и сведения → «Удалить».

В мобильном приложении:

«Посмотреть раздел информация» → выберите нужный раздел и сведения → нажмите карандаш, а затем крестик.

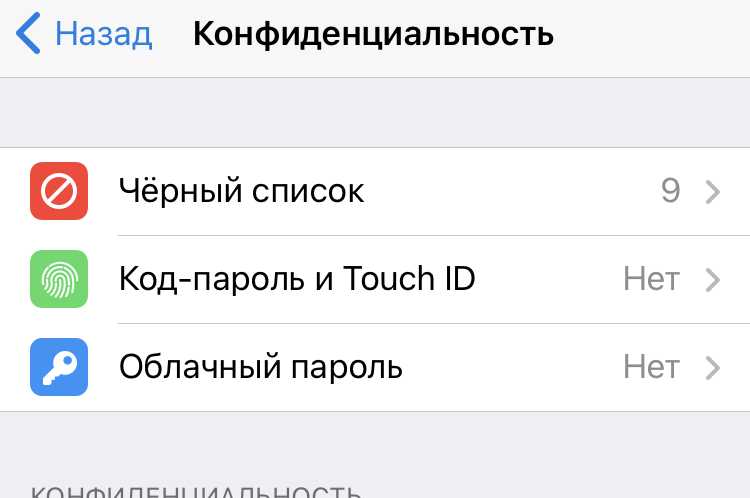

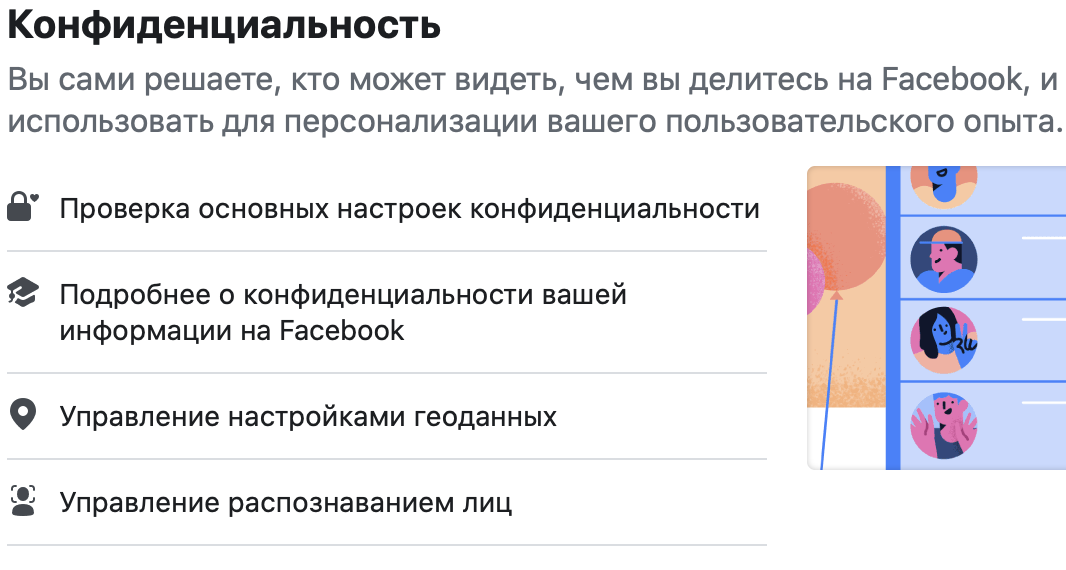

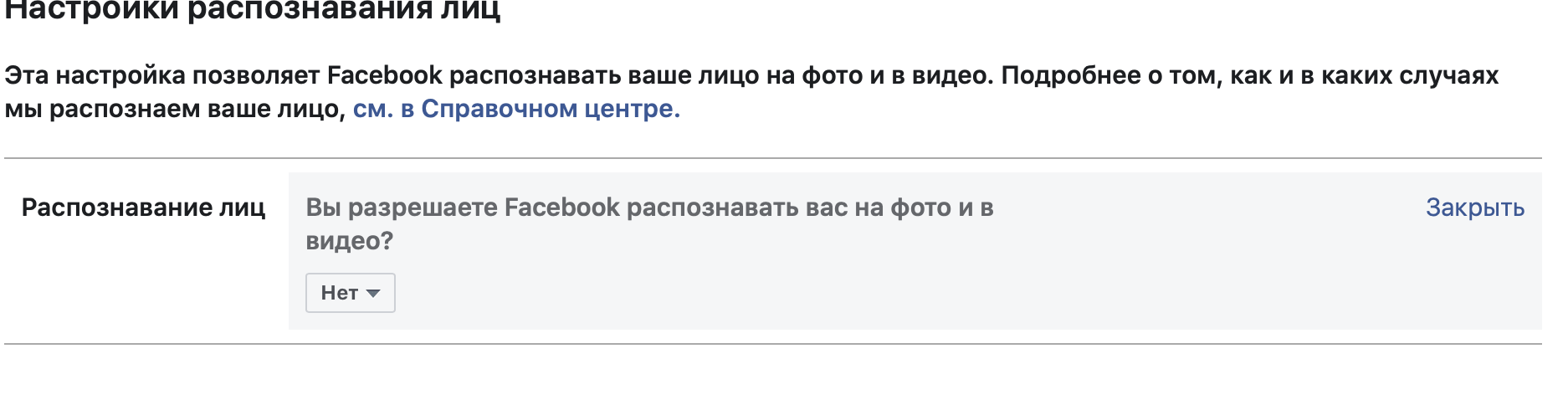

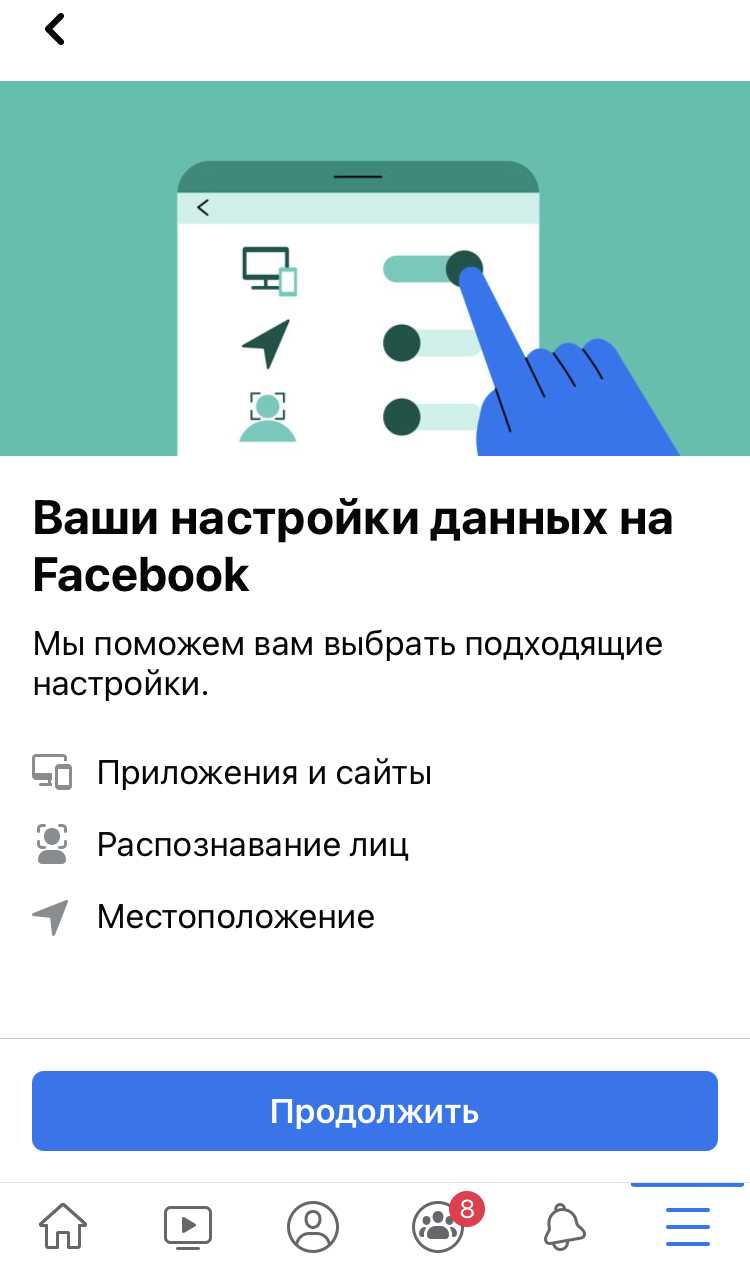

2. Выключите распознавание лиц.

Facebook умеет распознавать лица, чтобы отмечать вас на фото. Вы можете запретить это.

На компьютере/ноутбуке:

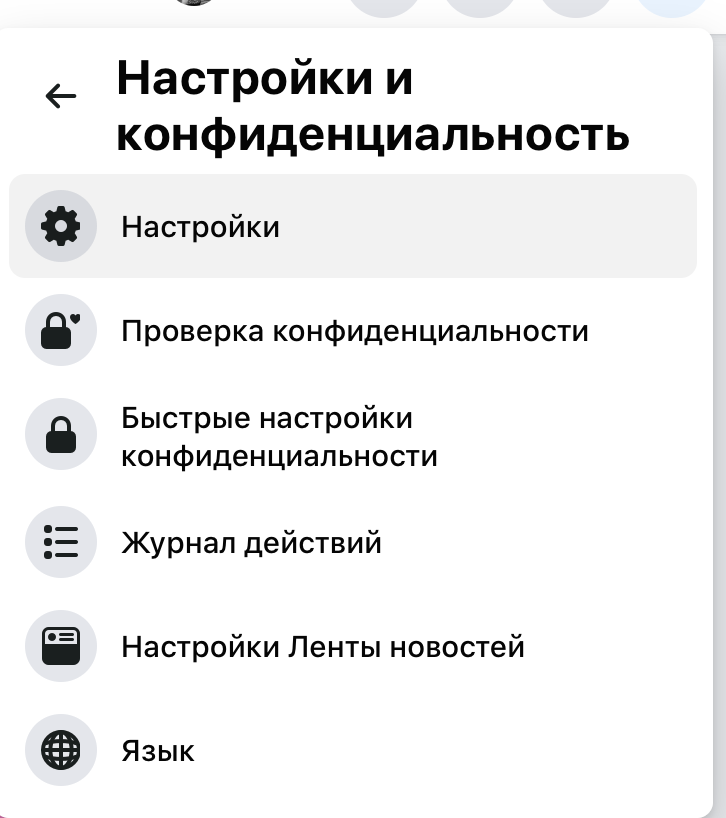

В правом верхнем углу — треугольник, «Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Управление распознаванием лиц» → выберите «Нет».

В мобильном приложении:

Нажмите на три линии в правом нижнем углу (так называемое меню «бургер»), дальше — аналогично.

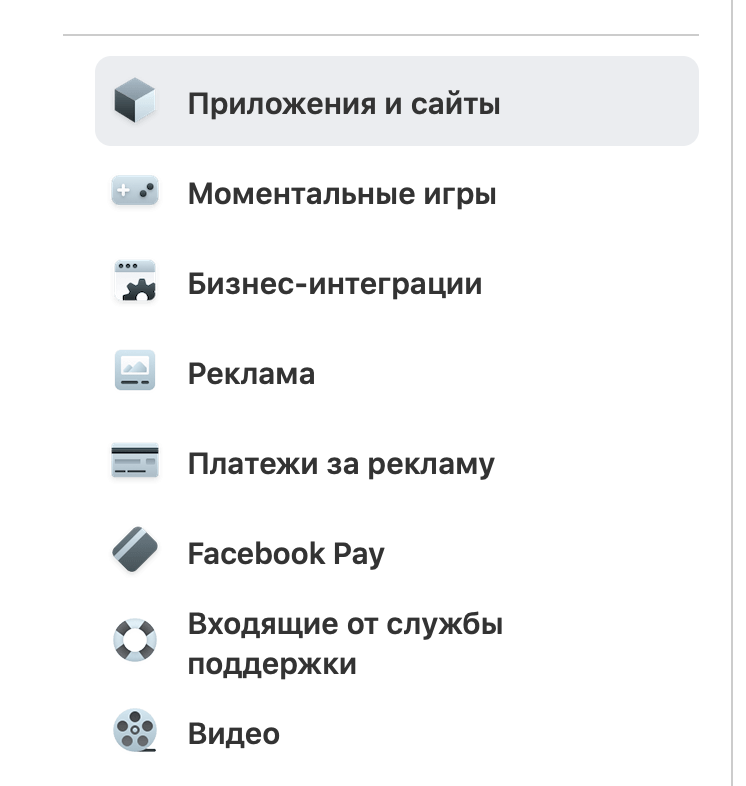

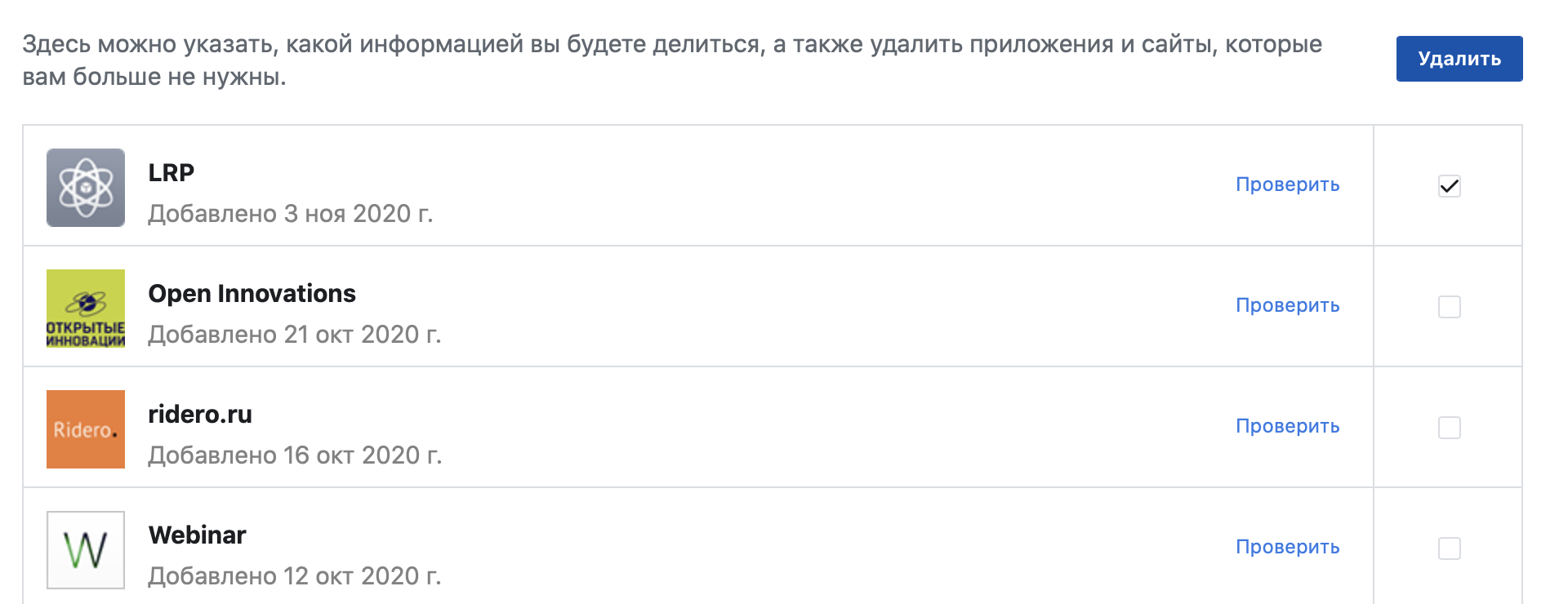

3. Ограничьте доступ приложений к вашим данным.

Когда вы авторизуетесь с помощью Facebook в других сервисах, они получают доступ к данным вашего аккаунта: фото, локации, предпочтения. Не забывайте удалять доступ, когда вы уже вошли в приложение. Пользователи iPhone и MacBook могут выбрать «Вход через Apple» для авторизации.

На компьютере/ноутбуке:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Конфиденциальность» → «Дополнительные настройки конфиденциальности» → «Приложения и сайты» → поставьте галочки напротив приложений и нажмите «Удалить».

В мобильном приложении:

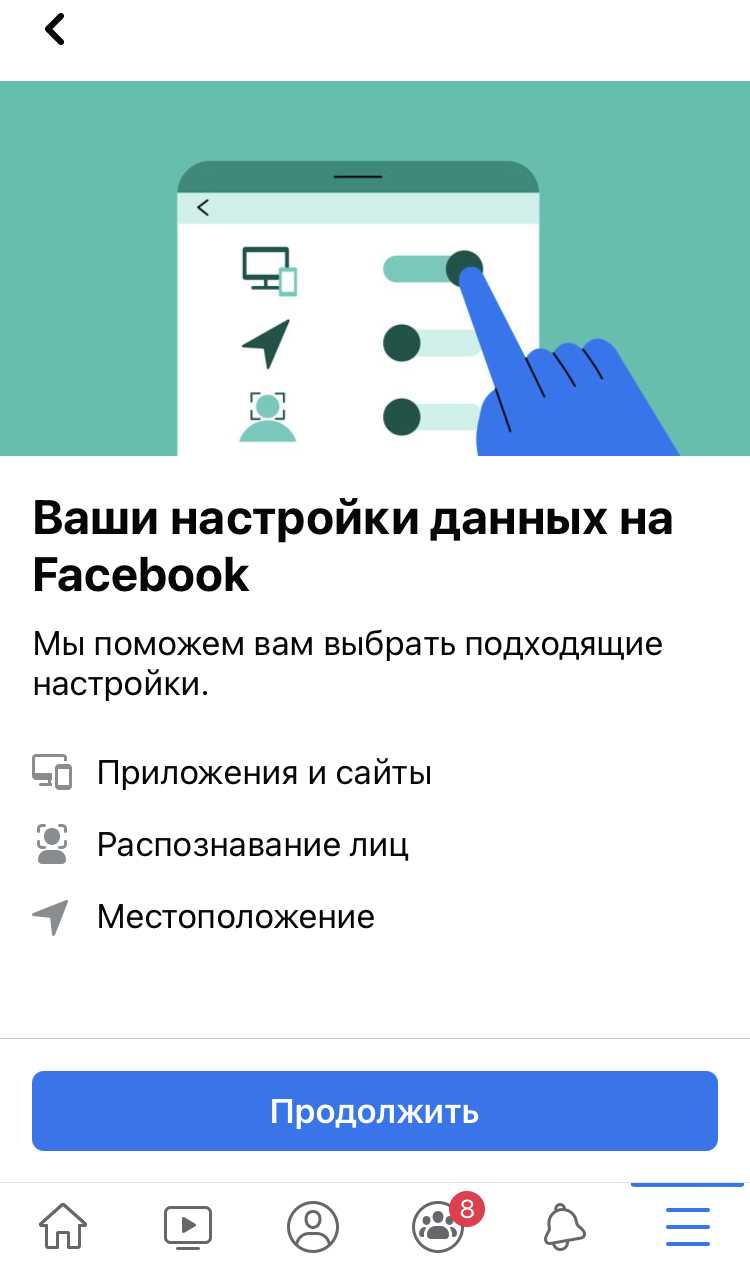

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Конфиденциальность» → «Проверка основных настроек конфиденциальности» →

«Ваши настройки данных на Facebook» → «Приложения и сайты» → далее аналогично.

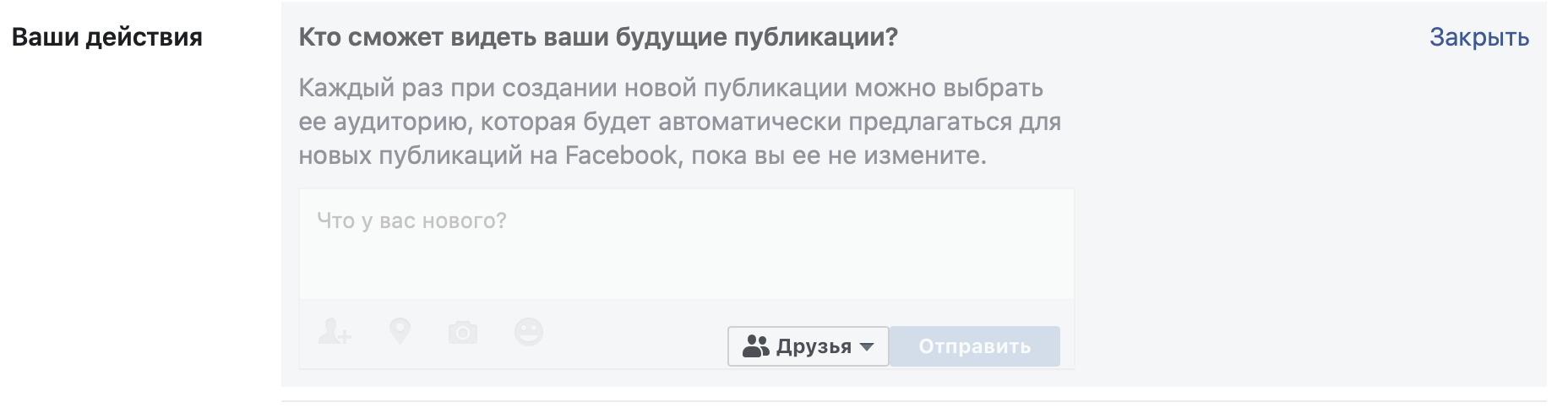

4. Ограничьте доступ к вашим постам и личным данным.

Если вы делитесь на странице личной информацией, лучше скрыть это от посторонних. Профили в соцсетях все чаще просматривают HR-специалисты перед собеседованием и службы безопасности — перед тем, как взять вас на работу.

На компьютере/ноутбуке:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Дополнительный настройки конфиденциальности» → «Ваши действия» → «Кто сможет видеть ваши будущие публикации?» → «Изменить» → выберите «Только друзья». Там же можно выбрать «Ограничить доступ к старым публикациям» для друзей.

В мобильном приложении: аналогично.

На бумаге BLE выглядит хорошо, а как на практике?

Это хороший вопрос с точки зрения безопасности. Дело в том, что BLE — это просто протокол. Изготовители должны безопасно внедрить BLE в своё устройство. Известно, что даже самый сильный криптографический протокол не будет работать, если генератор случайных чисел не является «достаточно случайным». То же самое относится и к BLE. Таким образом, можно сказать, что безопасность BLE лежит в руках его исполнителей.

В то время как все устройства Bluetooth с низким энергопотреблением были разработаны с основной целью улучшения взаимодействия с пользователем, безопасность заняла последнее место во время процесса?

Давайте посмотрим на три основные уязвимости, которым BLE могут подвергать своих пользователей:

- Подслушивание: как следует из названия, подслушивание относится к стороннему устройству, прослушивающему данные, которыми обмениваются два сопряжённых устройства. Соединение между двумя сопряжёнными устройствами означает цепочку доверия. Цепь разрывается при удалении одного из устройств. Злоумышленник может использовать номер устройства для доступа к другим Bluetooth-устройствам. Даже если ключи шифрования/расшифровки должны были быть удалены, атакующий может офлайн брутфорсить ПИН, используя Bluetooth Sniffer (на основе идентификатора устройства). Как только PIN-код будет получен, устройство может быть легко взломано.

- Атаки «человек посередине» (MITM). Атаки «человек посередине» включают стороннее устройство, имитирующее законное устройство, обманывая два легитимных устройства, заставляя их поверить в то, что они связаны друг с другом, когда на самом деле законные устройства подключены к имитатору (посреднику). Этот тип атаки позволяет злоумышленнику/имитатору получить доступ ко всем данным, которыми обмениваются устройства, а также манипулировать данными, удаляя или изменяя их, прежде чем они достигнут соответствующего устройства.

- Отказ в обслуживании и Fuzzing атака. Поскольку большинство беспроводных устройств в наши дни работают на встроенных аккумуляторных батареях, эти устройства подвержены риску атак типа «отказ в обслуживании» (DoS). DoS-атаки подвергают систему частым сбоям, приводящим к полному истощению её батареи. Fuzzing атаки также приводят к сбою систем, поскольку злоумышленник может отправлять искажённые или нестандартные данные на радиомодуль устройства Bluetooth и проверять его реакцию, что в конечном итоге может сбить с толку устройство.

Итак, резюмируя, по своей задумке BLE это упрощённая версия Bluetooth, которая всегда не меняет каналы (частоты), что облегчает сниффинг и атаку человек-посередине. BLE не имеет встроенного протокола обеспечения безопасности. Реализация безопасности BLE возложена на производителей конечных устройств, которые не всегда подходят к этому добросовестно. По этой причине многие BLE устройства можно легко обнаружить практически в любое время их работы. При этом зачастую они не содержат каких-либо механизмов для ограничения чтения и даже записи на них, то есть открыты для подключения и модификации кому угодно.

Более сложные методы

Тем, кто не хочет быть простым пользователем мобильного гаджета, а стремится изучить работу операционной системы Android, могут пригодиться более сложные методы обхода блокировки на своем или чужом телефоне. Они позволят избежать проблем при получении доступа к функционалу, причем не совсем обычным способом.

Ненадежный Wi-Fi

Мало кто знает, но перехватить пароль или PIN-код можно через сеть Wi-Fi. Об этом рассказал бывший технический директор компании «Spring Source» Адриан Колье. Технология получила название «WindTalker» и основана на анализе сигнала сети.

В ходе исследований было установлено, что в момент ввода пароля происходит активное движение пальцев по экрану. Это создает уникальные помехи и влияет на сигнал Wi-Fi. Если мошенник сможет вовремя создать точку доступа, то ему удастся отследить волновые колебания и получить информацию о состоянии канала.

Для этих целей было разработано специальное приложение с аналогичным названием. Алгоритм действий следующий:

- Устанавливается общественная точка доступа Wi-Fi в том месте, которое интересующий объект постоянно посещает и остается в течение длительного времени.

- В момент подключения к сети запускается программа, и начинается отслеживание его трафика. Хакер становится промежуточным звеном между клиентом и сервером

- Приложение определяет момент времени, когда объект собирается вводить пароль, и начинает отправлять запросы на его смартфон (со скоростью не менее 800 пакетов в секунду).

- Устройство моментально отправляет эхо-ответы, которые фиксируются в «WindTalker».

- По окончании сеанса, который длится миллисекунды, приложение анализирует полученные данные и выдает PIN-код. В зависимости от сложности комбинации он может иметь от одного до нескольких десятков вариантов.

Фитнес-трекеры

Устройство может быть установлено рядом с банкоматом, терминалом или просто рабочим местом человека, и отслеживать движение его рук. Информация со сканера передается посредством Bluetooth в созданное для этих целей приложение, способное определять до 5 тысяч ключевых движений. Если пароль вводится один раз – сканер распознает и выдает правильную комбинацию с точностью 80%. В случае, когда пин-код вводится дважды, этот показатель увеличивается до 90%.

Тепловое излучение

Считать введенный с экрана смартфона пароль достаточно легко, вооружившись компактным тепловизором. В ходе эксперимента, который проводился совместными усилиями ученых Мюнхенского и Штутгартского университетов, распознать четырехзначный шифр удалось уже спустя 15 секунд после ввода, более сложную комбинацию – через 30 секунд. Причем правильный PIN-код распознавался в 90% случаев. Чтобы отсканировать код, достаточно спрятать устройство в рукаве или замаскировать его под игрушку.

При подозрении на воздействие стороннего устройства владелец смартфона имеет возможность защититься от его влияния. Для этого специалисты советуют:

Перепрошивка

Обычно перепрошивку используют для решения критических проблем в операционной системе мобильного устройства, но в некоторых случаях она применяется для обхода блокировки устройства. Выполнить перепрошивку не составляет трудности – для этого нужно скачать определенный файл, которого происходит обновление операционной системы, и запустить на телефоне.

Прежде чем запускать процесс, пользователь должен помнить, что лишится поддержки производителя, и в случае неудачи во время обновления он может нанести непоправимый вред телефону, в результате которого тот будет безвозвратно потерян. Простыми словами он превратится в «кирпич».

Чтобы избежать возможных проблем, рекомендуется пользоваться только проверенными продуктами. Это значит, что скачивать установочный файл следует только с официального сайта производителя.

Сервис производителя

Для удобства клиентов крупнейшими производителями цифровой техники были созданы и совершенствуются фирменные сервисы для разблокировки смартфонов в удаленном режиме. Благодаря этому доступ к функционалу гаджетов можно получить всего за пару кликов.

Samsung

- Войти в свой аккаунт;

- В разделе «Контент» отыскать наименование своего девайса;

- Активировать функцию разблокировки экрана нажатием одноименной кнопки.

Получить доступ к функционалу девайса Sony Xperia можно несколько иначе. Для этого потребуется:

- Загрузить на ПК фирменную оболочку PC Suite;

- С помощью USB-кабеля подключить к компьютеру смартфон;

- Запустить программу и перейти в раздел «Инструменты»;

- Здесь запустить процесс с помощью клавиши «Восстановление данных».

Следуя подсказкам на мониторе, открыть доступ к содержимому гаджета.

Final Thoughts

It’s essential to be aware of the vulnerabilities in the Bluetooth system that can affect the security of your Android phone and the devices it’s paired with. While some of these vulnerabilities are beyond your control, there are steps you can take to reduce your risk.

One simple way to protect yourself is to turn off Bluetooth on your Android phone when you’re not using it. This will prevent unauthorized devices from connecting to your phone and accessing your data.

Additionally, ensure that any peripheral devices you use the latest Bluetooth protocol versions. This will ensure they have the latest security features and are less vulnerable to attacks.

Как обезопасить свой телефон по Wi-Fi и Bluetooth

В данной теме хотим поговорить про безопасность на Android-девайсах, взломы через Bluetooth и Wi-Fi сети

Выясним актуальность данной проблемы и приведем примеры, кому стоит обращать особое внимание на безопасность своего гаджета и данных, находящихся в нем

Массовая миграция пользователей сотовой и мобильной связи на смартфоны установила высокие требования к их безопасности и защищенности: смартфоны часто используют в бизнесе, и они хранят в себе важные данные, к которым далеко не всегда желателен общий доступ. Если вы являетесь активным пользователем одного из таких устройств и вам небезразлична конфиденциальность ваших данных на нем, воспользуйтесь нашими советами.

How to make a bluetooth connection secure?

I am a bit unsure about the BLE technology with the code secure connection.

I’m wondering how to ensure maximum security when transferring user passwords. Would a paired connection (paired connection) offer more security than an unpaired one? Additionally, what encryption method do you recommend?

To ensure secure transmission of sensitive data via BLE, it’s important to implement multi-level encryption involving hardware, software and the BLE communication link. Encryption for BLE is achieved through the pairing mechanism, which requires initiate pairing from the Android device prior to data transfer.

Kindly refer to the StackOverflow inquiries below which provide further information on the subject matter.

- A guide on securing data transmission over a BLE connection using Bluez5.50.

- Is it advisable to establish a connection with a device that uses Bluetooth Low Energy?

It would be advisable to post non-programming inquiries on other websites like InformationSecurity where your query can gain more attention and increase the likelihood of obtaining a satisfactory response.

End-to-end encryption is the optimal method for achieving secure data transmission as it eliminates the need for relying on the security of the underlying transport layer.

Given that you have authority over the code on both Android phone and ESP32, it’s possible to share a pre-existing key between them and encrypt any confidential data before transferring it via Bluetooth.

Despite the presence of security measures in Bluetooth or other modes of transportation, enhancing the security of your application by having application encrypt handle the data would be beneficial.

Security — Secured Bluetooth connection Android, I am currently developing Prototypes for secure Wireless Communications. Now I want to create a secured Bluetooth Connection with Android. I have looked up on the Android Developers Website and found a very helpful page that describes how to develop the Bluetooth connection. Usage exampletmp = InsecureBluetooth.createRfcommSocketToServiceRecord(device, MY_UUID, true);Feedback

Хакеры могут «подключить» клавиатуру к смартфону

Исследователь ИБ-компании Skysafe Марк Ньюлин (Mark Newlin) выявил новую критическую уязвимость в протоколах соединения Bluetooth, которая может быть использована для захвата контроля над устройствами Android, Linux, macOS и iOS.

Ньюлин не первый год занимается изучением безопасности Bluetooth, и уже неоднократно выявлял уязвимости, связанные с инъекциями нажатий клавиш. Сперва в среде macOS и iOS, затем и в Linux и Android.

Уязвимость под индексом CVE-2023-45866 проблема затрагивает сразу несколько стеков Bluetooth, позволяя злоумышленникам обходить аутентификацию и подключаться к обнаруживаемому хосту без подтверждения пользователя. Кроме этого, существует возможность перехватывать соединения и выполнять инъекции нажатий клавиш, что сразу обеспечивает потенциальных злоумышленников целым меню возможностей.

Фото: Sara Kurfeß / Фотобанк Unsplash

Фото: Sara Kurfeß / Фотобанк Unsplash

Обнаружена новая критическая уязвимость в Bluetooth

Атака позволяет заставить целевое устройство думать, что к нему по Bluetooth подключена физическая клавиатура. Механизм неаутентифицированного сопряжения периферийных устройств определен в спецификации Bluetooth.

Воспользуйтесь преимуществами Bluetooth-апплетов IFTTT

IFTTT может помочь вам автоматизировать ряд действий Bluetooth, которые в противном случае пришлось бы выполнять вручную. Вы можете использовать сервис для установки триггеров Bluetooth, которые выполняются на основе определенного события.

Скажем, вы часто играете музыку, когда подключаете наушники Bluetooth. Вместо того, чтобы открывать приложение самостоятельно, вы можете создать апплет IFTTT для его автоматизации. Аналогичным образом IFTTT может отключить Bluetooth при отключении беспроводного устройства.

Все апплеты IFTTT бесплатны. Вы можете просмотреть их, выполнив поиск «Bluetooth» в приложении IFTTT.

Основные риски, которые могут возникнуть при использовании Bluetooth

Хакеры часто обращают внимание на то, что активно используется. Bluetooth конечно есть

Поэтому мы можем найти множество методов, которые можно использовать, уязвимости, которые могут возникнуть, и, в конечном итоге, риски, которым могут подвергнуться пользователи.

Синий

Одна из проблем, которые мы можем найти при использовании устройства с Bluetooth, — это то, что известно как Синий . По сути, это атака отказа в обслуживании. Это может повлиять на многие типы устройств, использующих эту технологию.

Что делает злоумышленник отправить несколько запросов . Это похоже на то, что может случиться с веб-сервером, который получает много запросов и не может покрыть так много. Может случиться так, что он получает намного больше пакетов данных, чем он может поддерживать, или эти пакеты больше, чем он может поддерживать.

Хотя это не самый опасный тип атаки, он может существенно повлиять на работу устройства в любой момент времени. Конечно, обычно это можно исправить, просто перезапустив его и снова запустив в обычном режиме.

Синий

Через Синий атаки, хакер может получить данные с нашего устройства, личные данные и, в конечном итоге, любую информацию, которая может быть использована против нас. Это, несомненно, опасный метод, поскольку он серьезно ставит под угрозу нашу конфиденциальность и безопасность.

Таким образом, киберпреступник мог отправлять опасные файлы через Bluetooth с целью не только заразить наше устройство и вывести его из строя, но и получить личные данные. Эти данные могут быть использованы для выполнения других атак, таких как фишинговая атака, при которой вам необходимо знать определенную личную информацию для успеха.

Блюджекинг

Еще одна атака известна как Блюджекинг . Он состоит из отправки сообщений другим устройством. Обычно это рекламный контент, который мы могли бы назвать «Bluetooth-спамом». Само по себе это не опасно, хотя эти сообщения могут даже использоваться для запуска фишинговых атак.

BlueBugging

Продолжая «синие» атаки, стоит отметить еще одну. BlueBugging . На этот раз это эксплойт, который можно использовать для создания лазейки в компьютере, который использует эту технологию для связи. Через этот черный ход вы можете установить связь, украсть данные и даже отправить вредоносные файлы.

Это один из методов, который они могут использовать для шпионить за пользователем через Bluetooth. Это серьезная проблема, поскольку сегодня наша личная информация имеет большую ценность в сети, и злоумышленники могут найти способ попытаться получить эти данные и поставить под угрозу нашу конфиденциальность.

Отслеживание местоположения по GPS

У нас появляется все больше и больше устройств, подключенных по Bluetooth. Мы можем подумать, например, о спортивных браслетах или часах, которые мы носим для записи нашей физической активности. Во многих случаях мы также записываем пройденный нами маршрут и, следовательно, наши расположение .

Злоумышленник может использовать Bluetooth для точного отслеживания нашего местоположения. Это проблема, которая может угрожать нашей конфиденциальности, даже не затрагивая личную безопасность. Они пользуются информацией, которую собирают устройства.

BlueBorne атакует

Хакеры могут не довольствоваться простым заражением устройства, но также захотят попытаться охватить как можно большее количество пользователей. А BlueBorne Атака состоит в том, что сначала заражает устройство вредоносным ПО, а затем достигает других компьютеров, к которым уже зараженное устройство подключается через Bluetooth.

Таким образом, атака BlueBorne может поставить под угрозу безопасность многих других устройств. Например, это затронет всех, к кому мы подключаем мобильный телефон, который ранее был заражен вредоносным ПО. Как видим, это серьезная проблема.

Прослушивание разговоров

Bluetooth также можно использовать для прослушивания. Они могут шпионить за нами через Беседы которые мы выполняем с подключенным таким образом микрофоном, но также читаем наши разговоры в случае доступа к контенту.

Сегодня правда в том, что коммуникационные устройства с технологией Bluetooth очень популярны. Они постоянно присутствуют в наши дни, и в случае нападения наши политикой конфиденциальности. может быть скомпрометирован.

Вкратце, это некоторые из основных рисков и атак, которым мы можем подвергнуться при использовании Bluetooth

Очень важно избегать проблем и постоянно обеспечивать надлежащую защиту нашего оборудования

Мифы и реальность подключения телефона через блютуз

Существует много мифов и недоразумений вокруг безопасности использования блютуз на телефонах. В этой статье мы разберем популярные мифы и рассмотрим реальность подключения телефона через блютуз.

Миф: Кто-то может подключиться к моему телефону через блютуз без моего ведома

Реальность: Этот миф является частой причиной беспокойства для пользователей. Однако, на самом деле, чтобы подключиться к вашему телефону через блютуз, другому устройству необходимо иметь физическую близость к вашему телефону. То есть, человек, который хочет подключиться к вашему телефону, должен находиться в пределах десятков метров от вас.

Кроме того, большинство современных телефонов имеют механизмы безопасности, которые требуют вашего разрешения для установления соединения. Это значит, что вы должны явно разрешить другому устройству подключиться к вашему телефону.

Миф: Блютуз является небезопасной технологией

Реальность: Блютуз является относительно безопасной технологией, но, как и любая другая технология, она имеет свои уязвимости

Важно обновлять программное обеспечение вашего телефона и использовать пароли для защиты соединений через блютуз

Кроме того, как уже упоминалось ранее, большинство устройств требуют вашего разрешения для подключения через блютуз, и вы всегда можете отклонить подключение, если не доверяете устройству.

Миф: Блютуз может быть использован для взлома телефона

Реальность: Возможность взлома телефона через блютуз существует, но она крайне редка. Для такого взлома необходимо иметь доступ к специальным инструментам и знаниям. Большинство пользователей не сталкивается с подобными атаками, если они следуют рекомендациям безопасности, таким как использование паролей и обновление программного обеспечения.

Tip 5: Force HTTPS for Sites You Regularly Visit

More than likely, you use Google Chrome on your Android, although many other options exist. With Chrome, you can add domains into the browser setting such that you will always connect using HTTPS.

Open up Chrome and type chrome://net-internals/ into the address bar, then navigate to the HSTS link. Add the URL for your favorite sites in the Domain field, then tap the «Add» button when finished. This will ensure sites will connect using an SSL certificate, which is considerably more secure. The catch is, sites without an SSL certificate will not open, so it would be best to avoid adding sites where you don’t login.

![Как залезть в чужой телефон через bluetooth? - [ответ] 2024 - электромотоциклы и электроскутеры skaut](http://peresvet-team.ru/wp-content/uploads/a/6/5/a6514f67ad0c195013c5284b0311e0fc.png)