Windows

- — Модуль TPM (Trusted Platform Module). Для шифрования требуется TPM 2.0, а на последних девайсах — TPM 1.2.

Если вы хотите зашифровать данные, но требования не позволяют, то лучшим решением будет BitLocker. У него не такие суровые требования, и работает он лучше, если в вашем компьютере есть TPM. Для него потребуется одна из последних версий Windows. Эта программа доступна для пользователей Windows 10 с версий Pro, Enterprise, Education. В Windows 8.x тоже есть версии Pro и Enterprise, а вот для Windows 7 и Windows Vista потребуется наличие версий Ultimate и Enterprise. Программа совершенно несовместима с версиями Home и Bing, поскольку они устарели и вышли ещё до версий Vista Windows.

Чтобы запустить BitLocker на любой совместимой версии Windows, зайдите в панель управления, нажмите BitBlocker Drive Encryption. Если у вас есть TPM, то вы сможете сохранить ключ для восстановления данных на внешнем диске или в аккаунте Microsoft, нажать на необходимые окошки и зашифровать ноутбук. Вы можете выбрать шифровку данных на уже использованном на диске месте (оставив свободное место незашифрованным) или же зашифровать диск целиком.

У большинства ноутбуков бизнес-класса 2000-х и новейших ультрабуков, как правило, есть TPM, хотя он никогда не входил в число ключевых требований Windows. Обычно в разделе Device Manager (Управлении девайсами) у них есть точки входа к модулю, если вы хотите проверить, есть ли он в вашем компьютере или нет.

Если у вас нет TPM, не расстраивайтесь, проблему можно решить иначе. По умолчанию BitLocker без модуля работать не будет, но есть другие варианты его установки после запуска. Инструкция к действию:

- — Зайдите в поисковик в меню «Пуск» или нажмите сочетание клавиш Windows+R и введите gpedit.msc. Появится местный редактор, которым чаще пользуются как групповым редактором для множества целей, например, для установки настроек на одном компьютере и их синхронизации с остальными.

- — Зайдите в Computer Configuration (Конфигурации), затем Administrative Templates (Административные шаблоны), Windows Components (Компоненты Windows), а потом BitLocker Drive Encryption (Шифрование диска с BitLocker).

- — Выберите папку Operating System Drives (Диски операционной системы).

- — Двойным кликом мыши запросите дополнительную аутентификацию при запуске.

- — Нажмите на значок enabled, а затем проверьте функцию «установки программы Bitlocker без совместимого модуля TPM».

- — Нажмите ОК.

Затем зайдите в «Панель управления», откройте BitLocker Drive Encryption. Здесь вы можете также использовать USB-ключ, который нужно подключить к компьютеру, чтобы разблокировать системный диск при перезагрузке. Или же вы можете ввести особый пароль, отдельно от пароля для аккаунта, при входе в систему. Резервные копии ключа можно сохранить на внешнем диске, в аккаунте Microsoft или в любом другом файле или любом локальном или сетевом накопителе.

Как работает шифрование на примере iMessage?

Пожалуй, именно Apple можно отнести к категории тех компаний, которые максимально беспокоятся о конфиденциальности данных своих пользователей. Шифрование и защита в продуктах Apple находится на высоком уровне.

Понять это можно, разобравшись в принципах работы одного из сервисов — iMessage.

Итак, вы решили использовать iMessage. Зарегистрировали Apple ID, зашли в настройки и включили сервис.

На iOS-девайсе тут же создаются две пары ключей: публичная и приватная. Да-да, iMessage работает по ассиметричному типу шифрования.

Приватная пара остается в памяти устройства, публичная же отправляется на сервера Apple.

Ну что, iMessage включен. Вы открываете приложение «Сообщения», выбираете адресата и начинаете писать сообщение. Тем временем сервис проверяет наличие публичного ключа адресата, который прикреплен к учетной записи Apple ID. Найдя его, абонент подсвечивается доступным для отправки сообщений через сервис.

Сообщение написано, вы нажимаете Отправить. Сообщение тут же копируется и проходит процедуру шифрования с помощью хранящегося на девайсе приватного ключа, подвязывается к публичному ключу и отправляется адресату.

Зашифрованное сообщение поступает на устройство получателя. Оно привязано к публичному ключу отправителя и требует дешифровки. Тем временем на сервере удаляется та самая зашифрованная копия.

Несмотря на то, что пользователь уже «физически» получил сообщение, он об этом не знает, поскольку никаких уведомлений не получал. Девайс приступает к дешифровке. Включается обратный шифрованию алгоритм. Используя известный публичный ключ и приватный ключ, хранящийся на устройстве, сообщение дешифруется.

Прочесть его без наличия самого устройства невозможно даже в случае перехвата сообщения. Когда расшифровка сообщения окончена, пользователь получает уведомление. А дальше весь процесс повторяется вновь и вновь.

Что такое шифрование для Android и как оно работает?

Прежде чем мы приступим к руководству по шифрованию телефона Android и других устройств, важно, чтобы вы сначала поняли, что такое шифрование и что оно делает с вашим телефоном и данными, а также преимущества и недостатки шифрования вашего устройства. При шифровании устройства вам предоставляется уникальный ключ, который вы можете использовать для чтения зашифрованных данных

Без этого ключа никто не сможет прочитать ваши фотографии, музыку, приложения и данные аккаунта. Звучит просто, но процесс, происходящий за кулисами, сложнее, чем вы думаете. Ваш пользовательский пароль преобразуется в ключ, который сохраняется в «доверенной среде выполнения» для защиты от программных атак. Это необходимо для шифрования и расшифровки файлов на вашем телефоне. Помните те головоломки с алфавитным шифром, где вы скрываете сообщение, перебирая буквы, и единственный способ расшифровать их — использовать уникальный код? Шифрование устройства работает так же. Весело, правда?

При шифровании устройства вам предоставляется уникальный ключ, который вы можете использовать для чтения зашифрованных данных. Без этого ключа никто не сможет прочитать ваши фотографии, музыку, приложения и данные аккаунта. Звучит просто, но процесс, происходящий за кулисами, сложнее, чем вы думаете. Ваш пользовательский пароль преобразуется в ключ, который сохраняется в «доверенной среде выполнения» для защиты от программных атак. Это необходимо для шифрования и расшифровки файлов на вашем телефоне. Помните те головоломки с алфавитным шифром, где вы скрываете сообщение, перебирая буквы, и единственный способ расшифровать их — использовать уникальный код? Шифрование устройства работает так же. Весело, правда?

Однако шифрование для Android очень просто для пользователей. Все, что вам нужно сделать, это запомнить пароль всякий раз, когда вы хотите загрузить или разблокировать свое устройство, и все ваши файлы и данные будут доступны для вас. Вам не нужно беспокоиться о том, что ваше устройство попадет в чужие руки, потому что они не смогут разобраться в ваших данных без ключа.

Но прежде чем мы обсудим, какую пользу может принести вам шифрование устройства и как оно работает, сначала нужно принять во внимание некоторые вещи:

- Расшифровка ваших файлов требует дополнительной вычислительной мощности, поэтому эта процедура окажет незначительное или умеренное влияние на производительность вашего устройства. Влияние этого процесса зависит в основном от объема оперативной памяти и возраста вашего устройства. Скорость чтения памяти может быть ниже на старых устройствах по сравнению с новыми моделями. Если вы используете новый телефон, влияние на производительность может быть незначительным. Чтобы убедиться, что у вас достаточно памяти, возьмите на себя задачу расшифровки, увеличьте скорость вашего телефона с помощью приложения, такого как инструмент для очистки Android.

- Некоторые устройства предлагают только односторонний процесс шифрования. Убедитесь, что ваш производитель или устройство имеет возможность удалить шифрование на вашем телефоне. В противном случае вы не сможете получить свои данные. В этом случае вам придется выполнить полный сброс устройства, чтобы удалить все данные. Поэтому, прежде чем шифровать свой телефон, сначала обратитесь к производителю.

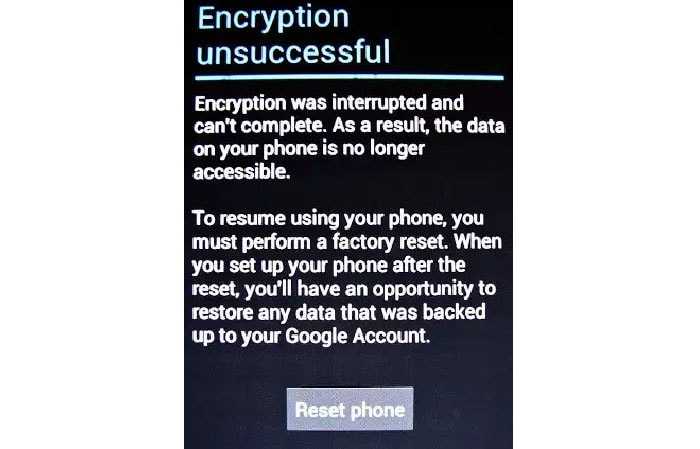

Ошибка шифрования android: что делать?

Итак, что делать, если телефон пишет «сбой шифрования»? Такое сообщение появляется до загрузки графической оболочки по той причине, что модуль, отвечающий за шифрование (Cryptfs) загружается одним из первых. Он позволяет всем остальным модулям дешифровать настройки, считать данные с кэша и загрузить полноценную версию ОС.

- 1. Во-первых, нужно извлечь из устройства microSD карту. В связи с политикой Google информация на ней по умолчанию не шифруется, и, соответственно, эти данные ещё могут оставаться доступными.

Самое худшее, что сейчас можно сделать — это нажать единственную софтовую кнопку на экране — Reset phone.

После ее активации (в большинстве случаев) можно попрощаться с информацией, хранящейся в папке /data и, возможно, /sdcard.

- 2. После извлечения карты попробуйте перезагрузить андроид-устройство с помощью упомянутой кнопки. Если с первого раза устранить сбой шифрования на планшете не получилось, попробуйте ещё несколько раз: возможно, ключ просто некорректно загружается из-за ошибки в коде, расположенном на внешней карте.

К сожалению, в большинстве перезагрузка сбой шифрования не устраняет, поскольку «сбиты» либо внутренняя карта android-устройства, либо её контроллер.

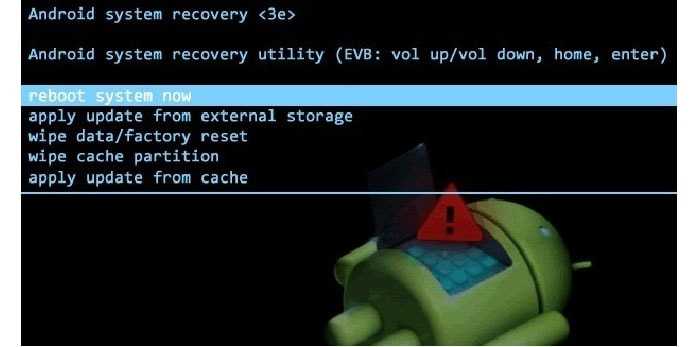

- 3. Если перезапуск телефона/планшета устранить сбой шифрования не помог, следует «откатить» прошивку и установить новую версию криптографического модуля: чтобы устройством можно было воспользоваться.

Для этого потребуется внешняя карта, желательно, не меньше 8 Гб (можно использовать «старую», если с неё сняты резервные копии всех важных данных), на которую будут сохраняться временные разделы /data и /sdcard.

- 4. Вставьте microSD карту в андроид устройство.

Следующий этап — подготовка телефона к перепрошивке. Для этого нужно зайти в режим восстановления Android. В зависимости от модели и производителя девайса доступ в данный режим может осуществляться по-разному, однако наиболее распространенной комбинацией клавиш является одновременное нажатие кнопок включения и понижения громкости с фиксацией на одну-две секунды.

В режиме восстановления найдите свойства SD карты и разделите её на сегменты, которые будут отведены под вышеуказанные разделы. Для области /data вполне должно хватить 2 Гб памяти.

Для «свапа» выберите 0M. Процесс подготовки карты займёт некоторое время — в это время можно скачать последнюю версию ICS, соответствующую модели вашего телефона/планшета.

После скачивания сохраните её на уже размеченную SD-карту.

На данном этапе в режиме восстановления должна активироваться возможность

Если посмотреть со стороны безопасности, то ваш Android смартфон — это компактная коробочка, переполненная важной личной информацией, и вряд ли вы хотели бы, чтобы она попала в чужие недобрые руки. Чтобы более реально представить ситуацию, то подумайте о вашей электронной почте, СМС сообщениях, сохраненных номерах кредиток, персональных фото и других чувствительных данных

Думаю никто не хотел бы оказаться в той ситуации, когда чужой человек завладел бы этими данным, потому что о последствиях этого даже страшно подумать. И это та основная причина, по которой мы приходим к разным методикам организации защиты своего телефона или планшета, и шифрование данных является основным средством защиты данных.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как можно подтвердить свою личность?

Большинство приложений и сервисов предлагают пользователю на выбор такие варианты двойной аутентификации:

- Ввести код, который пользователь получает в SMS или email, после того, как он ввел логин и пароль. Это самый распространенный и простой способ, но у него есть свои недостатки: например, SMS с паролем могут перехватить через уязвимость в протоколе , через который они передаются.

- Ввести код, который генерируется в отдельном приложении-аутентификаторе. Специалисты называют этот способ более надежным , к тому же он остается доступен пользователю, даже если у него нет мобильной связи. Чтобы им воспользоваться, нужно сначала установить одно из таких приложений (например, Google Authenticator, Twilio Authy, Duo Mobile, «Яндекс.Ключ»), а потом выбрать в меню нужного сервиса вариант двойной аутентификации через приложение. На экране появится QR-код, который нужно будет отсканировать через это приложение — и им сразу можно пользоваться.

- Многие сервисы (например, «ВКонтакте») также генерируют для пользователя некоторое количество резервных кодов, которые он может использовать в случае, если у него не будет мобильной связи или он потеряет телефон. Для этого нужно заранее распечатать или сохранить эти коды в надежном месте.

Кроме того, есть еще несколько видов подтверждения входа, которые используют реже:

- Физический ключ безопасности: это устройство в виде USB-флэшки (для использования со смартфоном ее иногда оборудуют NFC и Bluetooth-интерфейсами) . Такой ключ можно использовать для входа в те же соцсети, но столь серьезный подход, скорее, имеет смысл для хранения очень важных данных.

- Подтверждение личности с помощью биометрии. Этот способ пока не используется в широко распространенных сервисах типа соцсетей.

Гарантирует ли двухфакторная аутентификация абсолютную безопасность?

«В идеале второй фактор для входа должен приходить пользователю на другое устройство, не на то, с которого осуществляется вход в учетную запись, — говорит старший эксперт по кибербезопасности «Лаборатории Касперского» Денис Легезо. — Риск появляется при использовании одного и того же устройства и для входа в учетную запись, и для получения одноразового пароля. Если атакующие смогли заразить это устройство определенными видами троянцев, то считать одноразовый пароль защищенным больше не получится. Но по сравнению со сценарием, когда пользователь вовсе не включает двухфакторную аутентификацию, даже вариант с одним устройством выглядит несравненно лучше».

Что, если второе устройство потеряли?

Обычно сервисы всегда предусматривают некий альтернативный способ аутентификации. Но иногда пользователю в таких случаях приходится обратиться в службу поддержки.

Какая информация хранится в телефоне и зачем ее защищать?

Смартфон или планшет часто выполняют функции мобильного секретаря, освобождая голову владельца от хранения большого количества важной информации. В телефонной книге есть номера друзей, сотрудников, членов семьи

В записной книжке часто пишут номера кредитных карточек, коды доступа к ним, пароли к соцсетям, электронной почте и платежным системам.

Список последних звонков также очень важен.

Утеря телефона может обернуться настоящей бедой. Иногда их крадут специально, чтобы проникнуть в личную жизнь или разделить прибыль с хозяином.

Иногда их вовсе не крадут, а пользуются ими недолго, незаметно, но нескольких минут бывает вполне достаточно для опытного пользователя-злоумышленника, чтобы узнать все подробности.

Потеря конфиденциальной информации может обернуться финансовым крахом, крушением личной жизни, распадом семьи.

Лучше бы у меня его не было! — скажет бывший хозяин. — Как хорошо, что он у тебя был! — скажет злоумышленник.

И так что надо защищать в телефоне:

-

Учетные записи.

Сюда входит, например, доступ к вашему почтовому ящику gmail. Если вы настроили синхронизацию с facebook, dropbox, twitter. Логины и пароли для этих систем хранятся в открытом виде в папке профиля телефона /data/system/accounts.db. -

История SMS-переписки и телефонная книжка

также содержат конфиденциальную информацию. -

Программа Web браузер.

Весь профайл браузера должен быть защищен. Известно, что Web Браузер (встроенный либо сторонний) запоминает для вас все пароли и логины. Это все храниться в открытом виде в папке профиля программы в памяти телефона. Мало того, обычно сами сайты (с помощью cookies) помнят вас и оставляют доступ к аккуанту открытым, даже если вы не указывали запоминать пароль.

Если вы используете синхронизацию мобильного браузера (Chrome, FireFox, Maxthon и др.) с настольной версией браузера для передачи закладок и паролей между устройствами, тогда можно считать что с вашего телефона можно получить доступ ко всем паролям от других сайтов. -

Карта Памяти.

Если вы храните на карте памяти конфиденциальные файлы либо загружаете документы из Интернета. Обычно на карте памяти хранятся фотоснимки и снятые видео. - Фотоальбом.

Виды шифрования устройств: какой выбрать

Шифрование устройств – это процесс преобразования информации на устройстве с целью защиты ее от несанкционированного доступа. Существует несколько видов шифрования устройств, каждый из которых имеет свои особенности и области применения.

-

Шифрование жесткого диска (Full Disk Encryption, FDE) – это метод шифрования, при котором весь содержимое жесткого диска (или его раздела) преобразуется в зашифрованный формат. Для доступа к данным требуется ввод пароля или использование специального ключа. FDE обеспечивает защиту данных, даже если устройство украдено или потеряно.

-

Шифрование файлов и папок – это метод шифрования, при котором только определенные файлы и папки на устройстве защищены паролем. Этот вид шифрования часто используется для защиты конфиденциальных данных или личных файлов.

-

Шифрование облачного хранилища – это метод шифрования, при котором данные загружены на серверы облачного хранилища в зашифрованной форме. После загрузки данные могут быть доступны только с использованием пароля или ключа шифрования. Такой подход обеспечивает защиту данных от кражи или несанкционированного доступа со стороны поставщика облачных услуг.

Выбор типа шифрования устройств зависит от потребностей и конкретных условий использования. Если необходима полная защита всех данных на устройстве, то рекомендуется использовать шифрование жесткого диска. Если требуется защитить только определенные файлы или папки, то шифрование файлов и папок может быть более удобным вариантом. В случае использования облачного хранилища, шифрование данных на стороне сервера обеспечивает дополнительный уровень защиты.

Независимо от выбранного вида шифрования устройств, важно помнить о необходимости сохранения паролей и ключей шифрования в надежном месте. Иначе при потере пароля или ключа доступ к зашифрованным данным может быть утрачен навсегда

Установить блокировку экрана

Практически все телефоны Android, представленные на рынке, теперь поставляются с включенным шифрованием по умолчанию. Это связано с тем, что Google потребовала от производителей включить шифрование всего диска, начиная с Android 6.0 Marshmallow, который дебютировал еще в 2015 году. С выпуском Android 10 в 2019 году это требование было пересмотрено на более новое шифрование на основе файлов. Последнее делает шифрование намного более безболезненным с точки зрения конечного пользователя.

Вместо того чтобы блокировать весь телефон, шифрование на основе файлов использует разные ключи для нечувствительных и конфиденциальных файлов. А благодаря прямой загрузке, еще одной относительно недавней функции Android, зашифрованные телефоны могут запускаться с включенными основными функциями, такими как сигналы тревоги, голосовые вызовы и SMS. Между тем конфиденциальные данные, такие как пользовательские данные и сторонние приложения, остаются зашифрованными до тех пор, пока вы не разблокируете смартфон.

Если вы используете блокировку экрана на своем Android-смартфоне, по умолчанию включено полное шифрование диска.

Таким образом, новый смартфон Android не предложит вам включить шифрование при его настройке, и вы не найдете ручного переключения в приложении «Настройки». Все, что вам нужно сделать, это установить какую-нибудь блокировку экрана. К счастью, это довольно простой процесс. Перейдите в раздел Настройки > Экран блокировки и безопасность и выберите шаблон, пронумерованный PIN-код или смешанный пароль для экрана блокировки.

Ошибка шифрования android: что делать?

Итак, что делать, если телефон пишет «сбой шифрования»? Такое сообщение появляется до загрузки графической оболочки по той причине, что модуль, отвечающий за шифрование (Cryptfs) загружается одним из первых. Он позволяет всем остальным модулям дешифровать настройки, считать данные с кэша и загрузить полноценную версию ОС.

- 1. Во-первых, нужно извлечь из устройства microSD карту. В связи с политикой Google информация на ней по умолчанию не шифруется, и, соответственно, эти данные ещё могут оставаться доступными.

Самое худшее, что сейчас можно сделать — это нажать единственную софтовую кнопку на экране — Reset phone.

После ее активации (в большинстве случаев) можно попрощаться с информацией, хранящейся в папке /data и, возможно, /sdcard.

- 2. После извлечения карты попробуйте перезагрузить андроид-устройство с помощью упомянутой кнопки. Если с первого раза устранить сбой шифрования на планшете не получилось, попробуйте ещё несколько раз: возможно, ключ просто некорректно загружается из-за ошибки в коде, расположенном на внешней карте.

К сожалению, в большинстве перезагрузка сбой шифрования не устраняет, поскольку «сбиты» либо внутренняя карта android-устройства, либо её контроллер.

- 3. Если перезапуск телефона/планшета устранить сбой шифрования не помог, следует «откатить» прошивку и установить новую версию криптографического модуля: чтобы устройством можно было воспользоваться.

Для этого потребуется внешняя карта, желательно, не меньше 8 Гб (можно использовать «старую», если с неё сняты резервные копии всех важных данных), на которую будут сохраняться временные разделы /data и /sdcard.

- 4. Вставьте microSD карту в андроид устройство.

Следующий этап — подготовка телефона к перепрошивке. Для этого нужно зайти в режим восстановления Android. В зависимости от модели и производителя девайса доступ в данный режим может осуществляться по-разному, однако наиболее распространенной комбинацией клавиш является одновременное нажатие кнопок включения и понижения громкости с фиксацией на одну-две секунды.

В режиме восстановления найдите свойства SD карты и разделите её на сегменты, которые будут отведены под вышеуказанные разделы. Для области /data вполне должно хватить 2 Гб памяти.

Для «свапа» выберите 0M. Процесс подготовки карты займёт некоторое время — в это время можно скачать последнюю версию ICS, соответствующую модели вашего телефона/планшета.

После скачивания сохраните её на уже размеченную SD-карту.

На данном этапе в режиме восстановления должна активироваться возможность в качестве внешнего носителя.

Когда подключение к компьютеру обеспечено, не забудьте сделать полный «бэкап» хранящейся на андроид-устройстве информации.

На этот раз запуск устройства займет несколько больше времени, однако после перезагрузки сбой шифрования будет уже «аннулирован» и работа с устройством и внешней картой продолжится в прежнем режиме.

Для улучшенной конфиденциальности и защиты данных, обеспокоенные этим вопросом люди могут использовать шифрование информации, которая хранится на своём мобильном устройстве с помощью встроенной в операционную систему «Android» функцию. При применения этого метода следует внести ряд оговорок. Этот процесс является односторонним, то есть при его включении нет возможности его выключить без последствий, поскольку отключается механизм шифрования сбросом настроек мобильного устройства на заводские. Перед началом шифрования рекомендуется сделать резервные копии данных, и ни в коем случае нельзя прерывать процесс шифрования, иначе владельца смартфона или планшета ждут необратимые последствия, связанные с потерей информации, также существует риск полностью «убить» устройство.

Перед процессом шифрования следует также удостовериться в том, что установлен буквенно-цифровой пароль или PIN, который применяется для снятия блокировки экрана, так как операционная система будет использовать его в качестве ключа для дешифровки.